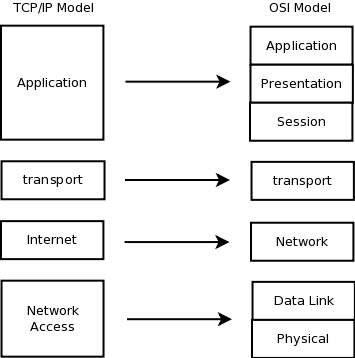

Come accennato in precedenza, il modello di riferimento OSI e il modello TCP / IP sono due modelli di rete a standard aperto molto simili. Tuttavia, quest’ultimo ha trovato oggi più accettazione e la suite di protocolli TCP / IP è più comunemente utilizzata. Proprio come il modello di riferimento OSI, il modello TCP / IP adotta un approccio a più livelli. In questa sezione esamineremo tutti i livelli del modello TCP / IP e i vari protocolli utilizzati in questi livelli.

Il modello TCP / IP è una versione ridotta del modello di riferimento OSI costituito dai seguenti 4 livelli:

- Livello applicazione

- Livello di trasporto

- Livello Internet

- Livello di accesso alla rete

Le funzioni di questi quattro livelli sono paragonabili alle funzioni dei sette livelli del modello OSI. La Figura 1-9 mostra il confronto tra gli strati dei due modelli.

Le sezioni seguenti illustrano in dettaglio ciascuno dei quattro livelli e protocolli in tali livelli.

Figura 1-9 Confronto tra i modelli TCP / IP e OSI

Livello applicazione

Il livello di applicazione del modello TCP / IP è costituito da vari protocolli che svolgono tutte le funzioni dei livelli di applicazione, presentazione e sessione del modello OSI. Ciò include l’interazione con l’applicazione, la traduzione e la codifica dei dati, il controllo del dialogo e il coordinamento della comunicazione tra i sistemi.

Di seguito sono riportati alcuni dei protocolli Application Layer più comuni utilizzati oggi:

Telnet – Telnet è un protocollo di emulazione di terminale utilizzato per accedere alle risorse di un host remoto. Un host, chiamato server Telnet, esegue un’applicazione server telnet (o daemon in termini Unix) che riceve una connessione da un host remoto chiamato client Telnet. Questa connessione viene presentata al sistema operativo del server telnet come se fosse una connessione terminale collegata direttamente (usando tastiera e mouse). È una connessione basata su testo e di solito fornisce l’accesso all’interfaccia della riga di comando dell’host. Ricorda che l’applicazione utilizzata dal client è solitamente chiamata telnet anche nella maggior parte dei sistemi operativi. Non confondere l’ applicazione telnet con il protocollo Telnet.

HTTP : il protocollo di trasferimento ipertestuale è il fondamento del World Wide Web. Viene utilizzato per trasferire pagine Web e tali risorse dal server Web o dal server HTTP al client Web o al client HTTP. Quando si utilizza un browser Web come Internet Explorer o Firefox, si utilizza un client Web. Utilizza HTTP per trasferire le pagine web richieste dai server remoti.

FTP – File Transfer Protocol è un protocollo utilizzato per il trasferimento di file tra due host. Proprio come telnet e HTTP, un host esegue l’applicazione server FTP (o daemon) ed è chiamato server FTP mentre il client FTP esegue l’applicazione client FTP. Un client che si connette al server FTP potrebbe essere necessario per autenticarsi prima di poter accedere alla struttura del file. Una volta autenticato, il client può visualizzare elenchi di directory, ottenere e inviare file ed eseguire altre funzioni relative ai file. Proprio come telnet, l’applicazione client FTP disponibile nella maggior parte dei sistemi operativi si chiama ftp . Quindi il protocollo e l’applicazione non devono essere confusi.

SMTP – Simple Mail Transfer Protocol viene utilizzato per inviare e-mail. Quando si configura un client di posta elettronica per inviare messaggi di posta elettronica, si utilizza SMTP. Il client di posta funge da client SMTP qui. SMTP viene utilizzato anche tra due server di posta per inviare e ricevere e-mail. Tuttavia, il client finale non riceve e-mail tramite SMTP. I client finali utilizzano il protocollo POP3 per farlo.

TFTP – Trivial File Transfer Protocol è una versione ridotta di FTP. Laddove FTP consente a un utente di vedere un elenco di directory ed eseguire alcune funzioni relative alla directory, TFTP consente solo l’invio e la ricezione di file. È un protocollo piccolo e veloce, ma non supporta l’autenticazione. A causa di questo rischio intrinseco per la sicurezza, non è ampiamente utilizzato.

DNS – Ogni host in una rete ha un indirizzo logico chiamato indirizzo IP (discusso più avanti nel capitolo). Questi indirizzi sono un mucchio di numeri. Quando si accede a un sito Web come www.cisco.com, si sta effettivamente visitando un host che dispone di un indirizzo IP, ma non è necessario ricordare l’indirizzo IP di ogni sito Web visitato. Questo perché Domain Name Service (DNS) aiuta a mappare un nome come www.cisco.com all’indirizzo IP dell’host in cui risiede il sito. Questo ovviamente rende più facile trovare risorse su una rete. Quando digiti l’indirizzo di un sito Web nel tuo browser, il sistema invia prima una query DNS al suo server DNS per risolvere il nome in un indirizzo IP. Una volta risolto il nome, viene stabilita una sessione HTTP con l’indirizzo IP.

DHCP – Come sapete, ogni host richiede un indirizzo logico come un indirizzo IP per comunicare in una rete. L’host ottiene questo indirizzo logico tramite configurazione manuale o tramite un protocollo come DHCP (Dynamic Host Configuration Protocol). Utilizzando DHCP, un host può essere fornito automaticamente con un indirizzo IP. Per capire l’importanza del DHCP, immagina di dover gestire 5000 host in una rete e di assegnare loro manualmente l’indirizzo IP! Oltre all’indirizzo IP, un host ha bisogno di altre informazioni come l’indirizzo del server DNS che deve contattare per risolvere nomi, gateway, subnet mask, ecc. DHCP può essere utilizzato per fornire tutte queste informazioni insieme all’indirizzo IP.

Livello di trasporto

I protocolli discussi sopra sono alcuni dei protocolli disponibili nel livello Applicazione. Sono disponibili molti altri protocolli. Tutti prendono i dati dell’utente e aggiungono un’intestazione e la passano al livello di trasporto per essere inviati attraverso la rete alla destinazione. La funzione del livello di trasporto TCP / IP è la stessa del livello di trasporto del livello OSI. Si occupa del trasporto end-to-end dei dati e imposta una connessione logica tra gli host.

Due protocolli disponibili in questo livello sono TCP (Transmission Control Protocol) e UDP (User Datagram Protocol). TCP è un protocollo affidabile e orientato alla connessione che utilizza il windowing per controllare il flusso e fornisce la consegna ordinata dei dati in segmenti. D’altra parte, UDP trasferisce semplicemente i dati senza campane e fischietti. Sebbene questi due protocolli siano diversi in molti modi, svolgono la stessa funzione di trasferimento dei dati e utilizzano un concetto chiamato numeri di porta per farlo. Le sezioni seguenti trattano i numeri di porta prima di esaminare in dettaglio TCP e UDP.

Numeri di porta

Un host in una rete può inviare traffico ao ricevere da più host contemporaneamente. Il sistema non avrebbe modo di sapere quali dati appartengono a quale applicazione. TCP e UDP risolvono questo problema utilizzando i numeri di porta nella loro intestazione. Ai protocolli del livello di applicazione comune sono stati assegnati numeri di porta compresi tra 1 e 1024. Queste porte sono note come porte note. Le applicazioni che implementano questi protocolli sono in ascolto su questi numeri di porta. TCP e UDP sull’host ricevente sanno a quale applicazione inviare i dati in base ai numeri di porta ricevuti nelle intestazioni.

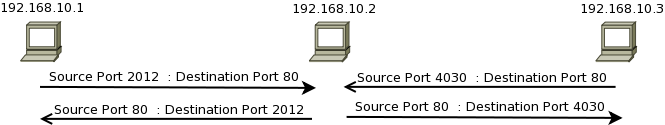

Sull’host di origine a ciascuna sessione TCP o UDP viene assegnato un numero di porta casuale superiore all’intervallo 1024. In modo che il traffico di ritorno dalla destinazione possa essere identificato come appartenente all’applicazione di origine. La combinazione di indirizzo IP, protocollo (TCP o UDP) e numero di porta forma un socketsia all’host ricevente che a quello mittente. Poiché ogni socket è unico, un’applicazione può inviare e ricevere dati da e verso più host. La Figura 1-10 mostra due host che comunicano tramite TCP. Si noti che gli host a sinistra ea destra inviano traffico all’host al centro ed entrambi inviano traffico destinato alla porta 80, ma da porte di origine diverse. L’host al centro è in grado di gestire entrambe le connessioni contemporaneamente perché la combinazione di indirizzo IP, numeri di porta e protocolli rende ogni connessione diversa.

Figura 1-10 Sessioni multiple utilizzando i numeri di porta

La Tabella 1-1 mostra il protocollo del livello di trasporto ei numeri di porta utilizzati dai diversi protocolli del livello di applicazione comune.

Tabella 1-1 Numeri di porta noti

| Protocollo applicativo | Protocollo di trasporto | Numero di porta |

| HTTP | TCP | 80 |

| HTTPS | TCP | 443 |

| FTP (controllo) | TCP | 21 |

| FTP (dati) | TCP | 20 |

| SSH | TCP | 22 |

| Telnet | TCP | 23 |

| DNS | TCP, UDP | 53 |

| SMTP | TCP | 25 |

| TFTP | UDP | 69 |

Avviso esame : è importante ricordare i numeri di porta noti e il protocollo del livello applicazione a cui sono assegnati poiché lo vedrai durante l’esame CCNA in una domanda a scelta multipla o in una domanda dell’elenco di accesso.

Avviso esame : è importante ricordare i numeri di porta noti e il protocollo del livello applicazione a cui sono assegnati poiché lo vedrai durante l’esame CCNA in una domanda a scelta multipla o in una domanda dell’elenco di accesso.

Protocollo di controllo del trasporto (TCP)

TCP è uno dei protocolli originali progettati nella suite TCP / IP e da qui il nome del modello. Quando il livello dell’applicazione deve inviare una grande quantità di dati, invia i dati al livello di trasporto affinché TCP o UDP li trasportino attraverso la rete. TCP imposta prima un circuito virtuale tra l’origine e la destinazione in un processo chiamato handshake a tre vie . Quindi suddivide i dati in blocchi chiamati segmenti , aggiunge un’intestazione a ciascun segmento e li invia al livello Internet.

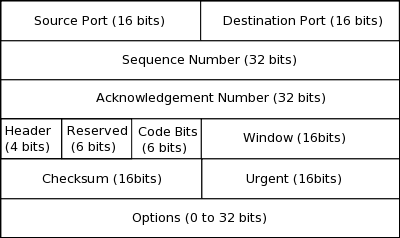

L’intestazione TCP ha una dimensione da 20 a 24 byte e il formato è mostrato nella Figura 1-11. Non è necessario ricordare tutti i campi o la loro dimensione, ma la maggior parte dei campi è discussa di seguito.

Figura 1-11 Intestazione TCP

Quando il livello dell’applicazione invia i dati al livello di trasporto, TCP invia i dati utilizzando la seguente sequenza:

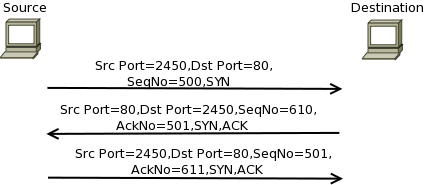

Stabilimento della connessione : TCP utilizza un processo chiamato handshake a tre vie per stabilire una connessione o un circuito virtuale con la destinazione. L’handshake a tre vie utilizza i flag SYN e ACK nella sezione Code Bits dell’intestazione. Questo processo è necessario per inizializzare i campi della sequenza e del numero di riconoscimento. Questi campi sono importanti per TCP e verranno discussi di seguito.

Figura 1-12 Handshake TCP a tre vie

Come mostrato nella Figura 1-12, l’origine avvia l’handshake a tre vie inviando un’intestazione TCP alla destinazione con il flag SYN impostato. La destinazione risponde con il flag SYN e ACK inviato. Notare nella figura che la destinazione utilizza il numero di sequenza ricevuto più 1 come numero di riconoscimento. Questo perché si presume che nello scambio fosse contenuto 1 byte di dati. Nella fase finale, la sorgente risponde con solo il bit ACK impostato. Dopodiché, può iniziare il flusso di dati.

Segmentazione dei dati : la dimensione dei dati che possono essere inviati in una PDU a livello Internet singolo è limitata dal protocollo utilizzato in quel livello. Questo limite è chiamato unità di trasmissione massima (MTU). Il livello dell’applicazione può inviare dati molto più grandi di questo limite; quindi TCP deve scomporre i dati in mandrini più piccoli chiamati segmenti. Ogni segmento è limitato alla dimensione MTU. I numeri di sequenza vengono utilizzati per identificare ogni byte di dati. Il numero di sequenza in ciascuna intestazione indica il numero di byte del primo byte in quel segmento.

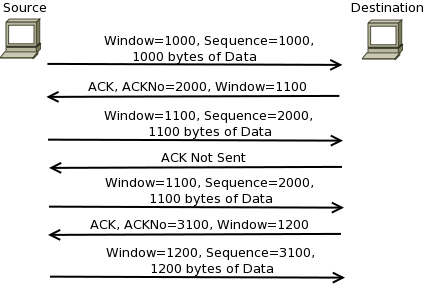

Controllo del flusso: la sorgente inizia a inviare i dati in gruppi di segmenti. Il bit Finestra nell’intestazione determina il numero di segmenti che possono essere inviati contemporaneamente. Questo viene fatto per evitare di travolgere la destinazione. All’inizio della sessione la finestra è piccola ma aumenta nel tempo. L’host di destinazione può anche ridurre la finestra per rallentare il flusso. Quindi la finestra è chiamata finestra scorrevole . Quando la sorgente ha inviato il numero di segmenti consentiti dalla finestra, non può inviare ulteriori segmenti fino a quando non viene ricevuto un riconoscimento dalla destinazione. La Figura 1-13 mostra come la finestra aumenta durante la sessione. Notare che l’host di destinazione aumenta la finestra da 1000 a 1100 e quindi a 1200 quando invia un ACK all’origine.

Figura 1-13 Finestra scorrevole TCP e consegna affidabile

Consegna affidabile con ripristino degli errori: quando la destinazione riceve l’ultimo segmento nella finestra concordata, deve inviare un riconoscimento alla fonte. Imposta il flag ACK nell’intestazione e il numero di riconoscimento viene impostato come numero di sequenza del byte successivo previsto. Se la destinazione non riceve un segmento, non invia un riconoscimento indietro. Questo dice alla sorgente che alcuni segmenti sono stati persi e ritrasmetterà i segmenti. La Figura 1-13 mostra come le finestre e il riconoscimento vengono utilizzati da TCP. Si noti che quando l’origine non riceve il riconoscimento per il segmento con numero di sequenza 2000, ritrasmette i dati. Una volta ricevuto il riconoscimento, invia la sequenza successiva in base alle dimensioni della finestra.

Consegna ordinata: il protocollo TCP trasmette i dati nell’ordine in cui vengono ricevuti dal livello dell’applicazione e utilizza il numero di sequenza per contrassegnare l’ordine. I dati potrebbero essere ricevuti a destinazione nell’ordine sbagliato a causa delle condizioni della rete. Pertanto, il protocollo TCP nella destinazione ordina i dati in base al numero di sequenza prima di inviarli al livello dell’applicazione alla sua fine. La consegna di questo ordine fa parte dei vantaggi di TCP e uno degli scopi del numero di sequenza.

Interruzione della connessione: dopo che tutti i dati sono stati trasferiti, l’origine avvia un handshake a quattro vie per chiudere la sessione. Per chiudere la sessione, vengono utilizzati i flag FIN e ACK. Avviso esame : TCP è uno dei protocolli più importanti che imparerai mentre ti prepari per l’esame CCNA. Capire come funziona il TCP è molto importante e molto probabilmente vedrai una domanda ACK durante l’esame!

Avviso esame : TCP è uno dei protocolli più importanti che imparerai mentre ti prepari per l’esame CCNA. Capire come funziona il TCP è molto importante e molto probabilmente vedrai una domanda ACK durante l’esame!

Protocollo datagramma utente (UDP)

L’unica cosa comune tra TCP e UDP è che usano i numeri di porta per trasportare il traffico. A differenza di TCP, UDP non stabilisce una connessione né fornisce una consegna affidabile. UDP è un protocollo senza connessione e inaffidabile che fornisce dati senza sovraccarichi associati al TCP. L’intestazione UDP contiene solo quattro parametri (Porta di origine, Porta di destinazione, Lunghezza e Checksum) e ha una dimensione di 8 byte.

A questo punto potresti pensare che TCP sia un protocollo migliore di UDP poiché è affidabile. Tuttavia, devi considerare che le reti ora sono molto più stabili rispetto a quando questi protocolli sono stati concepiti. TCP ha un overhead più elevato con un’intestazione e riconoscimenti più grandi. La fonte conserva anche i dati finché non riceve il riconoscimento. Questo crea un ritardo. Alcune applicazioni, in particolare quelle che si occupano di voce e video, richiedono un trasporto veloce e si prendono cura dell’affidabilità a livello di applicazione. Quindi in molti casi UDP è una scelta migliore di TCP.

Livello Internet

Dopo che TCP e UDP hanno segmentato i dati e aggiunto le intestazioni, inviano il segmento al livello di rete. L’host di destinazione può risiedere in una rete diversa dall’host diviso da più router. È compito del livello Internet garantire che il segmento venga spostato attraverso le reti alla rete di destinazione.

Il livello Internet del modello TCP / IP corrisponde al livello Network del modello di riferimento OSI in funzione. Fornisce indirizzamento logico, determinazione del percorso e inoltro.

Il protocollo Internet (IP ) è il protocollo più comune che fornisce questi servizi. A questo livello lavorano anche i protocolli di instradamento che aiutano i router a conoscere le diverse reti che possono raggiungere e il protocollo ICMP (Internet Control Message Protocol) utilizzato per inviare messaggi di errore a questo livello.

Quasi la metà del libro è dedicata ai protocolli IP e di routing, quindi verranno discussi in dettaglio nei capitoli successivi, ma le sezioni seguenti discutono brevemente di questi protocolli.

Protocollo Internet (IP)

Il livello Internet nel modello TCP / IP è dominato dall’IP con altri protocolli che ne supportano lo scopo. Ogni host in una rete e tutte le interfacce di un router hanno un indirizzo logico chiamato indirizzo IP. Tutti gli host di una rete sono raggruppate in un unico indirizzo IP gamma simile a un indirizzo stradale con ciascun host ha un indirizzo univoco da tale intervallo simile a un indirizzo di casa o casella di posta. Ogni rete ha un intervallo di indirizzi diverso e router che operano sul livello 3 connettono queste diverse reti.

Quando l’IP riceve segmenti da TCP o UDP, aggiunge un’intestazione con l’indirizzo IP di origine e l’indirizzo IP di destinazione tra le altre informazioni. Questa PDU è chiamata pacchetto . Quando un router riceve un pacchetto, guarda l’indirizzo di destinazione nell’intestazione e lo inoltra verso la rete di destinazione. Il pacchetto potrebbe dover passare attraverso più router prima di raggiungere la rete di destinazione. Ogni router che deve attraversare è chiamato hop .

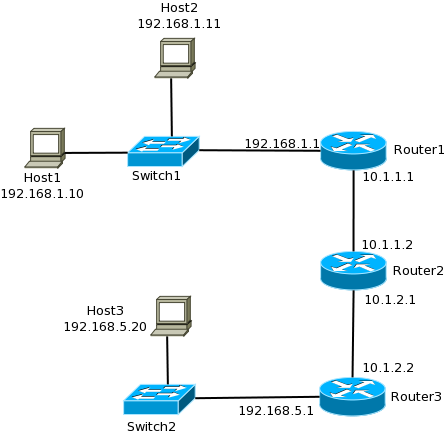

Figura 1-14 Flusso di pacchetti in internetwork

Considera l’Internetwork mostrato nella Figura 1-14 per comprendere meglio il processo di routing. Quando Host1 deve inviare dati a Host2, non viene instradato perché gli host si trovano nello stesso intervallo di rete. Il livello Data Link si occupa di questo. Ora considera Host1 l’invio di dati a Host3. Host1 riconoscerà che deve raggiungere un host in un’altra rete e inoltrerà il pacchetto al Router1. Router1 controlla l’indirizzo di destinazione e sa che la rete di destinazione è verso Router2 e quindi la inoltra a Router2. Allo stesso modo il Router 2 inoltra il pacchetto al Router3. Router3 è connesso direttamente alla rete di destinazione. Qui il livello di collegamento dati si occupa della consegna all’host di destinazione. Come puoi vedere, i campi dell’indirizzo IP nell’intestazione IP svolgono un ruolo molto importante in questo processo.In effetti gli indirizzi IP sono così importanti in una rete che il prossimo capitolo è interamente dedicato ad essa!

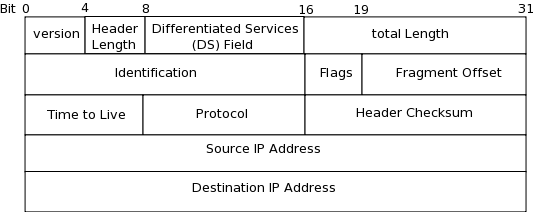

Figura 1-15 Intestazione IPv4

Esistono varie versioni del protocollo Internet. La versione 4 è quella utilizzata oggi e la versione 6 sta lentamente iniziando a sostituirla, motivo per cui la sua presenza è aumentata nell’esame CCNA Routing & Switching 200-120 rispetto alle precedenti versioni dell’esame CCNA. La Figura 1-15 mostra la struttura dell’intestazione di IPv4. I seguenti campi compongono l’intestazione:

Versione : numero di versione IP. Per IPv4 questo valore è 4.

Lunghezza intestazione: specifica la dimensione dell’intestazione stessa. La dimensione minima è di 20 byte. La figura non mostra il campo delle opzioni raramente utilizzato che è di lunghezza variabile. La maggior parte delle intestazioni IPv4 ha una lunghezza di 20 byte.

Campo DS: il campo Servizi differenziati viene utilizzato per contrassegnare i pacchetti. Diversi livelli di qualità del servizio (QoS) possono essere applicati a diversi contrassegni. Ad esempio, i dati appartenenti a protocolli voce e video non tollerano il ritardo. Il campo DS viene utilizzato per contrassegnare i pacchetti che trasportano dati appartenenti a questi protocolli in modo che ottengano un trattamento prioritario attraverso la rete. D’altra parte, il traffico peer-to-peer è considerato un problema importante e può essere ridotto per offrire il miglior trattamento possibile.

Lunghezza totale: questo campo specifica la dimensione del pacchetto. Ciò significa la dimensione dell’intestazione più la dimensione dei dati.

Identificazione: quando l’IP riceve un segmento da TCP o UDP; potrebbe essere necessario suddividere il segmento in mandrini chiamati frammenti prima di inviarlo alla rete. I campi di identificazione servono per identificare i frammenti che compongono il segmento originale. Ogni frammento di un segmento avrà lo stesso numero di identificazione.

Flag: utilizzati per il processo di frammentazione.

Fragment Offset: questo campo identifica il numero di frammento e viene utilizzato dagli host per riassemblare i frammenti nell’ordine corretto.

Time to Live – Il valore Time to Live (TTL) è impostato sull’host di origine. Ogni router attraverso il quale passa il pacchetto riduce il TTL di uno. Se il TTL raggiunge 0 prima di raggiungere la destinazione, il pacchetto viene scartato. Questo viene fatto per evitare che il pacchetto si muova all’infinito nella rete.

Protocollo: questo campo identifica il protocollo a cui appartengono i dati che trasporta. Ad esempio, un valore di 6 implica che i dati contengono un segmento TCP mentre un valore di 17 indica un segmento UDP. Oltre a TCP e UDP ci sono molti protocolli i cui dati possono essere trasportati in un pacchetto IP.

Checksum intestazione: questo campo viene utilizzato per verificare la presenza di errori nell’intestazione. Ad ogni router e alla destinazione, viene eseguito un controllo di ridondanza ciclico sull’intestazione e il risultato deve corrispondere al valore memorizzato in questo campo. Se il valore non corrisponde, il pacchetto viene scartato.

Indirizzo IP di origine: questo campo memorizza l’indirizzo IP dell’origine del pacchetto.

Indirizzo IP di destinazione: questo campo memorizza l’indirizzo IP della destinazione del pacchetto.

Figura 1-16 Indirizzo IP di origine e destinazione

La Figura 1-16 mostra come viene utilizzato l’indirizzo IP di origine e di destinazione in un pacchetto IP. Notare come gli indirizzi di origine e di destinazione sono cambiati durante lo scambio tra HostA e HostB

Protocolli di instradamento

Nella Figura 1-14, Router1 sapeva di dover inviare il pacchetto destinato a Host3 verso Router2. Router2 a sua volta sapeva che il pacchetto doveva andare verso Router3. Per prendere queste decisioni, i router devono creare la loro tabella di routing . Questa è una tabella di tutte le reti da essa conosciute e di tutti i router nella rete. La tabella elenca anche il router successivo verso la rete di destinazione. Per creare questa tabella dinamicamente, i router utilizzano i protocolli di routing. Esistono molti protocolli di routing e il loro unico scopo è garantire che i router conoscano tutte le reti e il percorso migliore per qualsiasi rete. Il Capitolo 4 e il Capitolo 5 trattano in dettaglio il processo di routing e alcuni protocolli di routing.

Internet Control Message Protocol (ICMP)

ICMP è essenzialmente un protocollo di gestione e un servizio di messaggistica per IP. Ogni volta che l’IP incontra un errore, invia i dati ICMP come pacchetto IP. Alcuni dei motivi per cui è possibile generare un messaggio ICMP sono:

Rete di destinazione irraggiungibile – Se un pacchetto non può essere instradato alla rete in cui risiede l’indirizzo di destinazione, il router rilascia il pacchetto e genera un messaggio ICMP all’origine che informa che la rete di destinazione non è raggiungibile.

Time Exceeded – Se il TTL di un pacchetto scade (si riduce a zero), il router lo lascerà cadere e genererà un messaggio ICMP alla fonte informandolo che il tempo è stato superato e il pacchetto non può essere consegnato.

Echo Reply – ICMP può essere utilizzato per controllare la connettività di rete. La popolare utility chiamata Ping viene utilizzata per inviare richieste di eco a una destinazione. In risposta alla richiesta, la destinazione restituirà una risposta Echo alla fonte. La corretta ricezione della risposta Echo mostra che l’host di destinazione è disponibile e raggiungibile dalla sorgente.

Livello di accesso alla rete

Il livello di accesso alla rete del modello TCP / IP corrisponde ai livelli di collegamento dati e fisico del modello di riferimento OSI. Definisce i protocolli e l’hardware necessari per connettere un host a una rete fisica e per fornire dati attraverso di essa. I pacchetti dal livello Internet vengono inviati al livello di accesso alla rete per essere recapitati all’interno della rete fisica. La destinazione può essere un altro host nella rete, se stesso o un router per un ulteriore inoltro. Quindi il livello Internet ha una vista dell’intera Internetwork mentre il livello di accesso alla rete è limitato al limite del livello fisico che è spesso definito da un dispositivo di livello 3 come un router.

Il livello di accesso alla rete è costituito da un gran numero di protocolli. Quando la rete fisica è una LAN, Ethernet nelle sue numerose varianti sono i protocolli più comuni utilizzati. D’altra parte, quando la rete fisica è una WAN, protocolli come il protocollo PPP (Point-to-Point Protocol) e Frame Relay sono comuni. In questa sezione diamo uno sguardo approfondito a Ethernet e alle sue varianti. I protocolli WAN sono trattati in dettaglio nel Capitolo 11.

Prima di esplorare Ethernet, ricorda che:

Il livello di accesso alla rete utilizza un indirizzo fisico per identificare gli host e fornire i dati.

- La PDU del livello di accesso alla rete è chiamata frame . Contiene il pacchetto IP, nonché un’intestazione e un trailer del protocollo da questo livello.

- L’intestazione e il trailer del livello di accesso alla rete sono rilevanti solo nella rete fisica. Quando un router riceve un frame, elimina l’header e il trailer e aggiunge un nuovo header e trailer prima di inviarlo alla rete fisica successiva verso la destinazione.