La sicurezza della rete è forte quanto l’anello più debole, perché un singolo punto debole se sfruttato con successo sarebbe sufficiente per un intruso. L’anello debole può essere il livello di collegamento dati o il livello 2 del modello di riferimento OSI. Possiamo proteggere la parte posteriore della nostra rete proteggendola dalle minacce esterne, ma è altrettanto importante proteggere l’interno della rete poiché diverse minacce provengono effettivamente dall’interno. Come i router, anche gli switch Cisco hanno una propria serie di requisiti di sicurezza di rete. È un dato di fatto che gli interruttori possono rivelarsi un’area debole se non adeguatamente protetti. L’accesso agli switch può essere un comodo punto di ingresso per gli aggressori che desiderano ottenere l’accesso a una rete aziendale. Con l’accesso a uno switch, un utente malintenzionato può lanciare tutti i tipi di attacchi dall’interno della rete.I meccanismi di sicurezza che hanno lo scopo di proteggere il perimetro della rete non sarebbero sufficienti per fermare questi attacchi semplicemente perché provengono dall’interno della rete. Ad esempio, gli aggressori possono falsificare gli indirizzi MAC e IP dei server critici per fare una grande quantità di danni. Può persino configurare punti di accesso wireless non autorizzati per fornire un accesso continuo.

Sicurezza del porto

È possibile utilizzare la funzione di sicurezza della porta sugli switch Cisco per limitare chi può accedere alla rete connettendosi a una porta dello switch. Questa funzione viene utilizzata per limitare e identificare gli indirizzi MAC dei sistemi a cui è consentito accedere alla porta. È possibile configurare una porta dello switch in modo che sia sicura e anche specificare quali indirizzi MAC possono accedere alla porta. La porta dello switch sicuro non inoltra i frame con indirizzi MAC di origine esterni al gruppo di indirizzi MAC definiti per quella porta.

La sicurezza della porta consente di specificare manualmente gli indirizzi MAC per una porta o di consentire allo switch di apprendere dinamicamente un numero limitato di indirizzi MAC dai frame in entrata. Limitando il numero di indirizzi MAC consentiti su una porta a uno solo, puoi assicurarti che un solo sistema possa connettersi alla porta, prevenendo qualsiasi espansione non autorizzata della rete collegando un hub o uno switch.

Quando una porta protetta riceve un frame, l’indirizzo MAC di origine del frame viene confrontato con l’elenco degli indirizzi MAC protetti associati alla porta. Questi indirizzi MAC protetti vengono configurati manualmente o configurati automaticamente o appresi sulla porta. Se l’indirizzo MAC di origine di un frame è diverso dall’elenco degli indirizzi protetti, la porta si spegne oppure elimina i frame in entrata da un host non autorizzato. Il comportamento predefinito di una porta sicura è chiudere fino a quando non viene abilitata a livello amministrativo. Il comportamento della porta dipende da come la configuri per rispondere a una violazione della sicurezza.

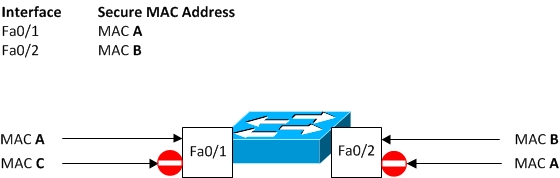

Nella Figura 8-3, la porta dello switch Fa0 / 1 consentirà solo i frame in entrata che hanno l’indirizzo MAC di origine di MAC A. Questa porta bloccherà il traffico con l’indirizzo MAC di origine di MAC C o qualsiasi altro frame con un indirizzo MAC di origine diverso da MAC R. Allo stesso modo, la porta Fa0 / 2 consentirà il traffico solo con l’indirizzo MAC di origine MAC B. Questa porta bloccherà tutti gli altri indirizzi MAC di origine, compreso MAC A. Nonostante il fatto che MAC A sia consentito sulla porta Fa0 / 1, è bloccato sulla porta Fa0 / 2 perché gli indirizzi MAC sicuri (consentiti) sono specifici delle singole porte dello switch.

Figura 8-3 Sicurezza della porta

Consiglio vivamente di configurare la funzione di sicurezza della porta per chiudere una porta invece di eliminare semplicemente i pacchetti da host con indirizzi non autorizzati. Se la sicurezza della porta non arresta una porta, è comunque possibile che la porta venga disabilitata a causa dell’eccessivo carico di traffico dovuto a un attacco.

La sicurezza delle porte è una funzione utile in quanto protegge da troppi indirizzi MAC per porta e può stabilire quale indirizzo MAC è autorizzato a connettersi a quale porta. Tuttavia, se l’hacker sa quale indirizzo MAC è consentito su quella porta, otterrà l’accesso alla rete falsificando l’indirizzo MAC. La sicurezza della porta impedisce anche l’estensione non autorizzata della LAN nel caso in cui un utente decida di collegare un hub per connettere host aggiuntivi. Devi consentire un solo indirizzo MAC sulla porta sicura per impedire questo tipo di estensione. Inoltre, se sei preoccupato per gli indirizzi MAC falsificati per aggirare la sicurezza delle porte, considera l’implementazione del meccanismo di autenticazione IEEE 802.1X.

Vediamo come possiamo configurare una porta dello switch con uno specifico indirizzo MAC sicuro. Se qualsiasi altro dispositivo si collega a questa interfaccia senza utilizzare quell’indirizzo MAC specifico, la porta entrerà in uno stato di disabilitazione per errore che deve essere cancellato da un amministratore.

Switch#configure terminal

Switch(config)#interface Fa0/0

Switch(config-if)#switchport mode access

Switch(config-if)#switchport port-security

Switch(config-if)#switchport port-security mac-address 1234.5678.9ABC

VLAN Hopping

Le VLAN semplificano la manutenzione della rete, migliorano le prestazioni e forniscono sicurezza isolando il traffico da diverse VLAN. Potresti ricordare che la comunicazione tra VLAN non è possibile senza passare attraverso un router. Tuttavia, una tecnica nota come VLAN hopping consente al traffico di una VLAN di essere visto da un’altra VLAN senza prima attraversare un router. In alcune situazioni, gli aggressori possono persino intercettare dati e ottenere password e altre informazioni sensibili. L’attacco funziona sfruttando indebitamente una porta trunk configurata in modo errato. Come hai appreso, le porte trunk passano il traffico da tutte le VLAN (1 – 4094) attraverso lo stesso collegamento fisico, generalmente tra gli switch. I frame di dati che si spostano attraverso questi collegamenti di trunk sono incapsulati con IEEE 802.1Q o ISL per identificare a quale VLAN appartiene un frame.

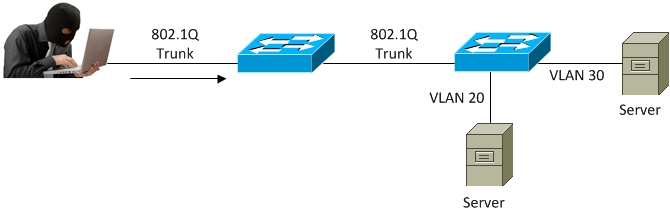

Discuteremo un attacco di base di salto della VLAN che utilizza un collegamento di trunk non autorizzato, come mostrato nella Figura 8-4. In questo attacco, l’attcker sfrutta la configurazione di trunking automatica predefinita che si trova sulla maggior parte degli switch. L’aggressore ottiene prima l’accesso a una porta vuota su uno switch e quindi configura un sistema, molto probabilmente un computer portatile, che si presenta come uno switch. È possibile farlo se il sistema è dotato di una scheda NIC compatibile con 802.1Q o ISL, utilizzando il software appropriato che di solito viene fornito con la scheda NIC stessa.

Figura 8-4 VLAN Hopping Attack

L’aggressore comunica con lo switch con messaggi DTP (Dynamic Trunking Protocol), cercando di indurre lo switch a pensare che sia un altro switch che deve essere collegato al trunk. Se un trunk viene stabilito correttamente tra il sistema dell’aggressore e lo switch, l’attaccante può accedere a tutte le VLAN consentite sulla porta trunk. Per avere successo, questo attacco richiede una porta switch che supporti il trunking come desiderabile o automatico . Il risultato finale è che l’attaccante è un membro di tutte le VLAN che sono trunked sullo switch e può saltare su tutte quelle VLAN, inviando e ricevendo traffico.

Questo tipo di attacco VLAN hopping semplice ma efficace può essere lanciato in due modi:

- La generazione di messaggi DTP dall’host che attacca per far sì che lo switch stabilisca un trunk con l’host. Una volta stabilito un trunk, l’attaccante può inviare e ricevere traffico contrassegnato con la VLAN di destinazione per raggiungere qualsiasi altro host come un server in quella VLAN, poiché lo switch consegna i pacchetti alla destinazione.

- L’introduzione di un vero interruttore anomalo e l’attivazione del canale possono anche stabilire un tronco con l’interruttore della vittima. L’aggressore può quindi accedere a tutte le VLAN sullo switch di destinazione dallo switch canaglia.

Il modo migliore per prevenire un attacco VLAN hopping di base è disattivare il trunking di tutte le porte dello switch ad eccezione di quelle che richiedono specificamente il trunking. Tutte le porte utente devono essere configurate con i seguenti comandi:

- Accesso alla modalità switchport : questo comando imposta permanentemente la porta dello switch su una modalità non trunking ed è sufficiente per tutte le porte dello switch che dovrebbero essere collegate ai PC degli utenti.

- switchport nonegotiate Questo comando può essere utilizzato anche per disabilitare la generazione di messaggi DTP. Tuttavia, una porta configurata con l’ accesso in modalità switchport non può mai diventare un trunk, tuttavia la disabilitazione di DTP riduce i frame DTP indesiderati sul collegamento.

Sulle porte dello switch che richiedono il trunking, DTP deve essere disabilitato utilizzando il comando switchport nonegotiate e il trunking deve essere configurato manualmente utilizzando il comando switchport mode trunk in modalità di configurazione dell’interfaccia.