In questa lezione daremo un’occhiata a come configurare uno switch Cisco Catalyst per utilizzare AAA e 802.1X per l’autenticazione basata su porta. Se non hai idea di cosa siano AAA (autenticazione, autorizzazione e accounting) o 802.1X, dovresti leggere qua introduzione AAA e 802.1X . Detto questo, diamo un’occhiata alla configurazione. Userò la seguente topologia:

Ti mostrerò un esempio di 802.1X con un server RADIUS. Userò il server Elektron RADIUS come server di autenticazione perché è facile da installare e ha una bella GUI.

Configurazione server RADIUS

L’utilizzo di un server RADIUS come Elektron ti farà risparmiare il tempo necessario per installare Windows Server, configurare Active Directory e controllare molte caselle di controllo o scherzare con Freeradius su Linux. Quando configuri un server RADIUS, dovrai creare una password condivisa:

Userò “radiuspass” per mantenere le cose semplici. Premi Avanti e vedrai questo:

Esistono diversi metodi di autenticazione, ad esempio:

- Solo nome utente e password.

- Nome utente, password e un certificato digitale sul server.

- Nome utente, password, certificato digitale sul server E sui client.

In una rete di produzione potresti già disporre di un’autorità di certificazione all’interno della tua rete. Non mi interessano i certificati per questa dimostrazione, ma li genereremo comunque nel caso tu voglia giocarci in futuro. I passaggi successivi ti consentiranno di configurare un nome per il tuo server RADIUS e se desideri il certificato digitale, riceverai alcune domande al riguardo. Una volta che hai finito sarai nella schermata principale di Elektron:

Per impostazione predefinita, tutto dovrebbe funzionare fuori dagli schemi, quindi non dobbiamo toccare nulla. Iniziamo e aggiungiamo un account utente:

Voglio creare un nuovo account utente. Fare clic su autenticazione, account Elektron e quindi sul grande simbolo verde più nel menu.

Il mio nuovo account utente sarà per Alice. La mia password sarà “sicura” e non ho bisogno che sia membro di nessun gruppo. Fare clic su OK.

Per impostazione predefinita Elektron controllerà i nomi utente di Windows invece del proprio database. Dobbiamo configurarlo in modo che venga utilizzato il database locale. Fare clic su “Domini di autenticazione” e quindi su “Dominio di autenticazione predefinito”.

Cambialo in “Elektron Accounts” e fai clic su OK. Questo è tutto ciò che devi fare sul server Elektron RADIUS, ora esamineremo lo switch!

Configurazione dello switcht

Per prima cosa devo assicurarmi che SW1 e il server RADIUS Elektron possano raggiungersi l’un l’altro. Useremo l’interfaccia di gestione (VLAN 1) e configureremo un indirizzo IP su di essa:

SW1(config)#interface vlan 1

SW1(config-if)#ip address 192.168.1.100 255.255.255.0Ora dovremmo abilitare AAA:

SW1(config)#aaa new-modelQuesto è un comando importante. Usa un nuovo modello per sbloccare tutti i diversi comandi AAA di cui abbiamo bisogno. Configuriamo il server RADIUS:

SW1(config)#radius-server host 192.168.1.101 auth-port 1812 acct-port 1646 key radiuspassConfiguriamo SW1 con l’indirizzo IP del server RADIUS Elektron. Devo anche specificare il segreto condiviso “radiuspass” che ho configurato in precedenza qui. Assicurati di utilizzare il numero di porta corretto.

SW1(config)#aaa authentication dot1x default group radiusQuesto è il modo in cui configuriamo SW1 per utilizzare il server RADIUS per l’autenticazione per le interfacce abilitate 802.1X. Se lo desideri, puoi creare più gruppi con server RADIUS. Oltre a 802.1X puoi usare AAA per molte cose:

SW1(config)#aaa authentication ?

arap Set authentication lists for arap.

attempts Set the maximum number of authentication attempts

banner Message to use when starting login/authentication.

dot1x Set authentication lists for IEEE 802.1x.

enable Set authentication list for enable.

eou Set authentication lists for EAPoUDP

fail-message Message to use for failed login/authentication.

login Set authentication lists for logins.

nasi Set authentication lists for NASI.

password-prompt Text to use when prompting for a password

ppp Set authentication lists for ppp.

sgbp Set authentication lists for sgbp.

username-prompt Text to use when prompting for a usernamePer esempio:

- Modalità privilegiata (abilita): invece di utilizzare una password / segreto di abilitazione sul tuo dispositivo, le tue credenziali verranno controllate sul server di autenticazione.

- Accesso: puoi anche controllare le credenziali per l’accesso telnet o SSH.

Il nostro ultimo passaggio sullo switch è abilitare 802.1X sull’interfaccia che si collega al computer:

SW1(config)#dot1x system-auth-control

SW1(config)#interface fa0/1

SW1(config-if)#dot1x port-control autoDobbiamo utilizzare il comando dot1x system-auth-control a livello globale prima che 802.1X funzioni. A livello di interfaccia dobbiamo usare il comando auto dot1x port-control.

SW1#

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to downDopo aver digitato quei comandi 802.1X vedrai che l’interfaccia per H1 andrà giù. È il momento per un po ‘di autenticazione! Userò Windows XP come esempio per il client.

Configurazione client

Sto usando una macchina Windows XP per testarlo. Per prima cosa devi abilitare l’autenticazione AAA:

802.1X non funziona sempre immediatamente, quindi è necessario verificare se un determinato servizio è in esecuzione. Premere “Start”, fare clic su “Esegui” e digitare “services.msc”.

Cerca il servizio “Wired Autoconfig” e avvialo se non è in esecuzione.

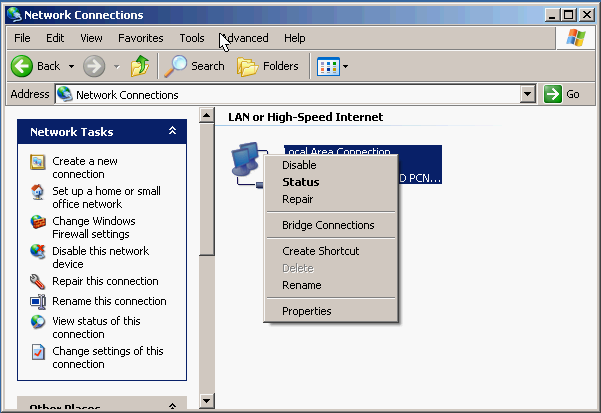

Ora vai su Connessioni di rete e apri le proprietà della tua scheda di rete.

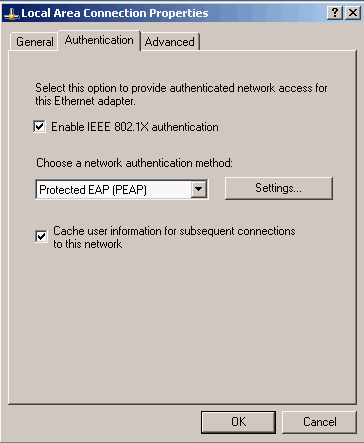

Per impostazione predefinita, avrà l’autenticazione 802.1X abilitata e PEAP è selezionato. Premere “Impostazioni” per continuare.

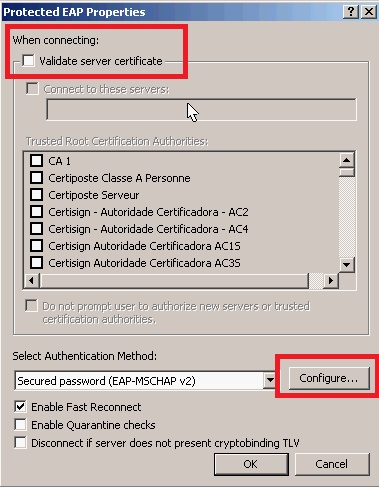

Disattivare la casella di controllo per “Convalida certificato server”. Normalmente è possibile utilizzarlo in modo che il client possa verificare l’autenticità del server RADIUS. Fare clic sul pulsante “Configura” per continuare.

Disattiva la casella di controllo qui o utilizzerà le tue credenziali di Windows per impostazione predefinita per l’autenticazione. Fare clic su OK in tutte le finestre finché non scompaiono tutte.

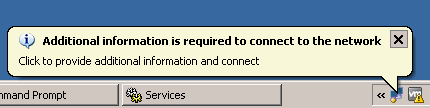

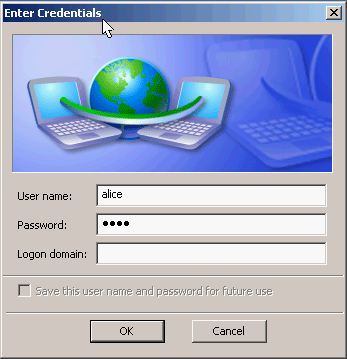

Fai clic sul popup e ti verranno chieste le credenziali.

Digita il nome utente e la password che hai configurato nel server RADIUS Elektron e premi OK. Ora dovresti essere connesso!

Questo è tutto ciò che devi fare per configurare l’autenticazione AAA e 802.1X su uno switch Cisco Catalyst per l’autenticazione del client. Spero che questa lezione ti sia stata utile!