I ricercatori di cybersecurity hanno scoperto oggi una nuova versione avanzata della backdoor ComRAT, una delle prime backdoor conosciute utilizzate dal gruppo Turla APT, che sfrutta l’interfaccia web di Gmail per ricevere in modo nascosto comandi ed esfiltrare dati sensibili.

“ComRAT v4 è stato visto per la prima volta nel 2017 ed è noto che sia ancora in uso fino a gennaio 2020”, ha affermato la società di sicurezza informatica ESET in un rapporto condiviso con The Hacker News. “Abbiamo identificato almeno tre obiettivi: due ministeri degli affari esteri in Europa orientale e un parlamento nazionale nella regione del Caucaso”.

Turla , noto anche come Snake, è attivo da oltre un decennio con una lunga storia di pozze d’acqua e campagne di spear-phishing contro ambasciate e organizzazioni militari almeno dal 2004.

La piattaforma di spionaggio del gruppo è iniziata come Agent.BTZ , nel 2007, prima di evolversi in ComRAT , oltre a ottenere ulteriori capacità per raggiungere la persistenza e rubare dati da una rete locale.

È ormai noto che le versioni precedenti di Agent.BTZ erano responsabili dell’infezione delle reti militari statunitensi in Medio Oriente nel 2008. Negli ultimi anni, si dice che Turla sia stata alla base del compromesso delle forze armate francesi nel 2018 e del Ministero degli Esteri austriaco all’inizio quest’anno.

Le versioni più recenti della backdoor ComRAT hanno abbandonato l’agente. Il meccanismo di infezione della chiavetta USB di BTZ a favore dell’iniezione di se stesso in ogni processo della macchina infetta e dell’esecuzione del suo payload primario in “explorer.exe”.

Novità di ComRAT v4?

ComRAT v4 (o “Chinch” degli autori di malware), come viene chiamato il nuovo successore, utilizza una base di codice completamente nuova ed è molto più complesso delle sue varianti precedenti, secondo ESET. La società ha dichiarato che il primo campione noto di malware è stato rilevato nell’aprile 2017.

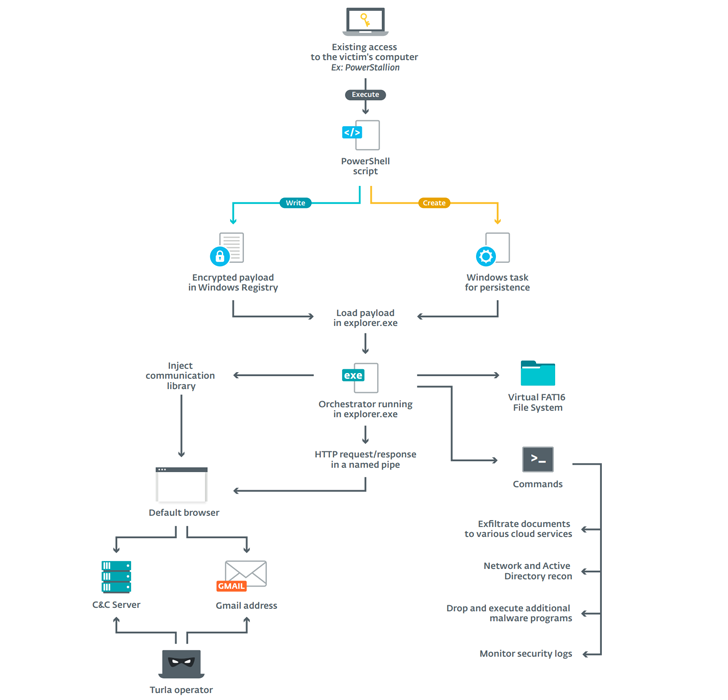

ComRAT è in genere installato tramite PowerStallion , una backdoor PowerShell leggera utilizzata da Turla per installare altre backdoor. Inoltre, il caricatore di PowerShell inietta un modulo chiamato orchestrator ComRAT nel browser Web, che impiega due canali diversi – una modalità legacy e una e-mail – per ricevere comandi da un server C2 ed esfiltrare informazioni agli operatori.

“L’uso principale di ComRAT è la scoperta, il furto e l’esfiltrazione di documenti riservati”, hanno detto i ricercatori. “In un caso, i suoi operatori hanno persino distribuito un eseguibile .NET per interagire con il database MS SQL Server centrale della vittima contenente i documenti dell’organizzazione.”

Inoltre, tutti i file relativi a ComRAT, ad eccezione della DLL dell’orchestrator e dell’attività pianificata per la persistenza, sono archiviati in un file system virtuale (VFS).

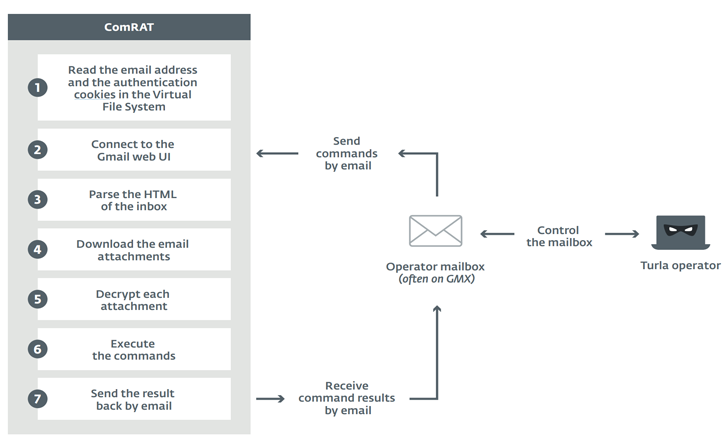

La modalità “mail” funziona leggendo l’indirizzo e-mail e i cookie di autenticazione presenti nel VFS, connettendosi alla visualizzazione HTML di base di Gmail e analizzando la pagina HTML della posta in arrivo (utilizzando il parser HTML Gumbo ) per ottenere l’elenco delle e-mail con le righe dell’oggetto che corrispondono a quelli in un file “subject.str” nel VFS.

Per ciascuna e-mail che soddisfa i criteri di cui sopra, comRAT procede scaricando gli allegati (ad esempio “document.docx”, “documents.xlsx”) ed eliminando le e-mail per evitare di elaborarle una seconda volta.

Nonostante il formato “.docx” e “.xlsx” nei nomi dei file, gli allegati non sono documenti stessi, ma piuttosto blocchi di dati crittografati che includono un comando specifico da eseguire: leggere / scrivere file, eseguire processi aggiuntivi e raccogliere registri .

Nella fase finale, i risultati dell’esecuzione del comando vengono crittografati e archiviati in un allegato (con la doppia estensione “.jpg.bfe”), che viene quindi inviato come e-mail a un indirizzo di destinazione specificato in “answer_addr.str” File VFS.

La modalità “legacy”, d’altra parte, utilizza l’infrastruttura C2 già esistente (ComRAT v3.x) per inviare comandi remoti, i cui risultati vengono compressi e trasmessi a un servizio cloud come Microsoft OneDrive o 4Shared.

I dati esfiltrati comprendono i dettagli dell’utente e i file di registro relativi alla sicurezza per verificare se i loro campioni di malware sono stati rilevati durante una scansione dei sistemi infetti.

Sulla base dei modelli di distribuzione della posta elettronica di Gmail per un periodo di un mese, ESET ha affermato che gli operatori dietro la campagna stanno lavorando nei fusi orari UTC + 3 o UTC + 4.

“La versione quattro di ComRAT è una famiglia di malware completamente rinnovata rilasciata nel 2017”, ha detto il ricercatore ESET Matthieu Faou. “Le sue caratteristiche più interessanti sono il file system virtuale in formato FAT16 e la possibilità di utilizzare l’interfaccia utente Web di Gmail per ricevere comandi ed esfiltrare i dati. Pertanto, è in grado di ignorare alcuni controlli di sicurezza perché non si basa su alcun dominio dannoso. “

Se ti piace è piaciuto quest’articolo fallo sapere agli altri condividendolo attraverso il tuo social network preferito.

Lascia la tua stella 🙂