I firewall sono una componente molto importante di qualsiasi framework di sicurezza di rete e non sorprende che Cisco offra soluzioni firewall in diverse forme e forme:

- Firewall Cisco IOS

- Cisco PIX serie 500 di firewall

- Appliance di sicurezza adattive Cisco ASA serie 5500

- Modulo servizi firewall Cisco

Le sezioni seguenti descrivono queste piattaforme in modo più dettagliato.

Firewall Cisco IOS

Un firewall Cisco IOS è una funzionalità specializzata del software Cisco IOS che viene eseguito sui router Cisco. È un prodotto firewall pensato per le piccole e medie imprese e per le filiali aziendali.

La precedente funzionalità del firewall Cisco IOS era denominata CBAC (Context-Based Access Control), che applicava criteri tramite istruzioni di ispezione e elenchi di controllo di accesso (ACL) configurati tra le interfacce. ZBPFW (Zone-Based Policy Firewall) è la più recente implementazione Cisco di un firewall basato su router che viene eseguito nel software Cisco IOS. È stato introdotto nella versione IOS 12.4 (6) T e sfrutta molte nuove funzionalità che rendono la configurazione e l’implementazione di un firewall più semplici rispetto a quanto disponibile in precedenza. Le seguenti sono alcune delle caratteristiche importanti di un firewall Cisco IOS:

- Framework di policy basato sulla zona per una gestione delle policy di facile comprensione

- Controllo del traffico per Web, posta elettronica e altre applicazioni

- Messaggistica istantanea e filtro delle applicazioni peer-to-peer

- Controllo del traffico per protocollo Voice over IP (VoIP)

- Integrazione wireless

- Supporto per whitelist e blacklist di URL locali

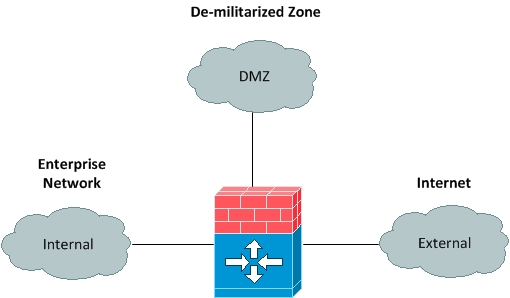

Fondamentalmente un firewall viene utilizzato per applicare una politica di accesso tra diversi domini di sicurezza. Con la funzione ZBPFW, questi diversi domini di sicurezza sono chiamati zone di sicurezza . Con la precedente funzione CBAC (Context-Based Access Control), questi domini di sicurezza erano semplicemente interfacce del router. Quindi, una delle principali differenze tra un firewall che utilizza CBAC e ZBPFW è l’uso delle zone di sicurezza . Queste zone separano le aree di sicurezza specifiche all’interno di una rete. Un tipico esempio potrebbe essere un firewall che divide il suo universo in tre zone di sicurezza principali:

- Interno: rete aziendale interna o privata

- DMZ: posizione in cui si trovano i server accessibili pubblicamente

- Esterno: include tutte le destinazioni esterne

La Figura 8-2 descrive le tre zone di sicurezza primarie.

Figura 8-2 Zone di base in un firewall basato su zone

Dispositivi di sicurezza Cisco PIX serie 500

La famiglia di dispositivi di sicurezza della serie Cisco PIX 500 è una serie precedente composta da cinque modelli: PIX 501, 506E, 515E, 525 e 535. Questi diversi modelli sono progettati per soddisfare una vasta gamma di requisiti e dimensioni di rete. L’appliance di sicurezza della serie Cisco PIX 500 fornisce una solida applicazione delle policy per utenti e applicazioni, connettività sicura e protezione dagli attacchi multivettoriali. Queste appliance forniscono i seguenti servizi integrati di sicurezza e rete:

- Servizi firewall con riconoscimento avanzato delle applicazioni

- Voice over IP (VoIP) e sicurezza multimediale

- Connettività VPN IPsec da sito a sito e ad accesso remoto

- Servizi di rete intelligenti e modello di gestione flessibile

Nel gennaio 2008, Cisco ha annunciato la fine del ciclo di vita dei prodotti PIX. Tuttavia, esiste un’ampia base di installazione e Cisco continuerà a supportare questo prodotto fino a luglio 2013.

Dispositivi di sicurezza Cisco ASA serie 5500

Le appliance di sicurezza adattive Cisco ASA serie 5500 integrano firewall, sicurezza Cisco Unified Communications (voce e video), Secure Sockets Layer (SSL) e IPsec VPN, Intrusion Prevention System (IPS) e servizi di sicurezza dei contenuti in una famiglia di prodotti flessibile e modulare. Le appliance della serie ASA 5500 forniscono una difesa intelligente dalle minacce sono servizi di comunicazione sicuri che bloccano gli attacchi prima che influenzino la continuità aziendale.

Le appliance della serie Cisco ASA 5500 sono disponibili in cinque modelli: Cisco ASA 5505, 5510, 5520, 5540 e 5550 per fornire una soluzione di sicurezza scalabile per soddisfare una vasta gamma di requisiti e dimensioni di rete.

Modulo servizi firewall Cisco

Il modulo Cisco Firewall Services (FWSM) è un modulo firewall integrato per switch Cisco Catalyst 6500 di fascia alta e router della serie Cisco 7600 utilizzati da grandi aziende e fornitori di servizi. È possibile installare fino a quattro FWSM in un singolo chassis dello switch. Cisco FWSM si basa sulla tecnologia firewall Cisco PIX e offre sicurezza, affidabilità e prestazioni senza pari.

Best practice per firewall

I documenti delle migliori pratiche sono una risorsa utile in quanto mettono insieme lo sforzo e le esperienze composte dei professionisti. Di seguito è riportato un elenco generico di best practice per la politica di sicurezza del firewall, che puoi utilizzare come punto di partenza:

- I firewall sono un dispositivo di sicurezza fondamentale, ma non dovresti fare affidamento solo su un firewall per la sicurezza.

- I firewall dovrebbero essere posizionati ai limiti di sicurezza chiave.

- La politica del firewall dovrebbe negare tutto il traffico per impostazione predefinita e i servizi necessari dovrebbero essere esplicitamente consentiti.

- Tutti gli accessi fisici al dispositivo firewall devono essere strettamente controllati.

- I registri del firewall devono essere monitorati regolarmente in base a una pianificazione per assicurarsi che vengano rilevate anomalie.

- È necessario seguire le corrette procedure di gestione delle modifiche per le modifiche alla configurazione del firewall, per garantire che tutte le modifiche siano documentate e che non vengano apportate modifiche non autorizzate alla configurazione del firewall.

- Un firewall è principalmente un dispositivo perimetrale che protegge dagli attacchi provenienti dall’esterno. Non può proteggere dagli attacchi provenienti dall’interno.

Applicazioni e dispositivi di sicurezza Cisco

Oltre ai vari tipi di firewall trattati nelle ultime sezioni, Cisco produce anche altri dispositivi e applicazioni di sicurezza per soddisfare specifiche esigenze di sicurezza aziendale.

- Cisco IronPort Security Appliance

- Cisco NAC Security Appliance

- Cisco Security Agent

Dispositivi di sicurezza Cisco IronPort

Le appliance di sicurezza Cisco IronPort proteggono le aziende dalle minacce Internet, con particolare attenzione alla sicurezza della posta elettronica e del Web, che sono due delle principali fonti di minacce agli endpoint.

I tre principali dispositivi di sicurezza IronPort sono:

- IronPort serie C: dispositivi per la sicurezza della posta elettronica

- IronPort S-series: appliance di sicurezza Web

- IronPort serie M: appliance per la gestione della sicurezza

Dispositivi di sicurezza Cisco NAC

Lo scopo di Cisco Network Access Control (NAC) è consentire solo ai sistemi autorizzati e conformi di accedere alla rete e applicare i criteri di sicurezza della rete. In questo modo, Cisco NAC aiuta a mantenere la stabilità della rete. NAC offre quattro funzionalità chiave:

- Autenticazione e autorizzazione

- Valutazione di un dispositivo in entrata rispetto ai criteri di rete

- Isolamento o messa in quarantena di sistemi non conformi

- Remeiation di sistemi non conformi

L’appliance Cisco NAC condensa le quattro funzioni chiave di NAC appena descritte in un unico modulo di appliance e fornisce una soluzione chiavi in mano per controllare l’accesso alla rete. Questa soluzione è un abete naturale per reti di media scala che richiedono una soluzione autonoma e pronta per l’uso. L’appliance Cisco NAC è particolarmente ideale per le organizzazioni che necessitano di un monitoraggio semplificato e integrato del sistema operativo, delle patch antivirus e degli aggiornamenti delle vulnerabilità. L’appliance Cisco NAC non richiede una rete Cisco per funzionare.

L’obiettivo dell’appliance Cisco NAC è quello di ammettere alla rete solo quegli host che sono autenticati e hanno avuto la loro posizione di sicurezza esaminata e approvata. Il risultato netto di un esame così approfondito prima di consentire la connettività è un’enorme riduzione del costo totale di proprietà (TCO) perché solo le macchine note e sicure possono connettersi. Pertanto, i laptop che sono stati in viaggio per settimane e che potrebbero essere stati infettati o non sono stati in grado di ricevere gli aggiornamenti di sicurezza correnti non possono connettersi alla rete e scatenare un attacco Denial of Service (DoS).

L’appliance Cisco NAC estende NAC a tutti i metodi di accesso alla rete, incluso l’accesso tramite LAN, gateway di accesso remoto e punti di accesso wireless. L’appliance Cisco NAC supporta anche la valutazione della postura per gli utenti ospiti.

L’appliance Cisco NAC offre i seguenti vantaggi:

- Riconosce gli utenti, i loro dispositivi e i loro ruoli nella rete. Ciò si verifica al momento dell’autenticazione, prima che il codice dannoso possa causare danni.

- Valuta se le macchine sono conformi ai criteri di sicurezza. I criteri di sicurezza possono includere software antivirus o antispyware specifico, aggiornamenti del sistema operativo o patch. L’appliance Cisco NAC supporta criteri che variano in base al tipo di utente, al tipo di dispositivo o al sistema operativo.

- Applica le politiche di sicurezza bloccando e isolando le macchine non conformi. Un amministratore di rete verrà informato della non conformità e procederà a ripagare l’host.

Le macchine non conformi vengono reindirizzate a un’area di quarantena, dove la riparazione avviene a discrezione dell’amministratore.

Cisco Security Agent

Cisco Security Agent è un prodotto HIPS (Host Intrusion Prevention System). È un software che viene installato su un server, un desktop o un sistema informatico point-of-service e fornisce la sicurezza degli endpoint tramite le sue capacità di protezione dalle minacce. Una singola console di gestione di Cisco Security Agent può supportare fino a 100.000 agenti, quindi è una soluzione altamente scalabile.

L’architettura di Cisco Security Agent è composta da due componenti:

- Management Center per Cisco Security Agent: Management Center per Cisco Security Agent consente di dividere gli host di rete in gruppi in base alla funzione e ai requisiti di sicurezza, quindi configurare i criteri di sicurezza per tali gruppi. Management Center for Cisco Security Agent può mantenere un registro delle violazioni della sicurezza e inviare avvisi tramite e-mail.

- Cisco Security Agent: il componente Cisco Security Agent viene installato sul sistema host e monitora continuamente l’attività del sistema locale e analizza le operazioni di quel sistema. Cisco Security Agent intraprende azioni proattive per bloccare i tentativi di attività dannosa e interroga il Management Center per Cisco Security Agent a intervalli configurabili per gli aggiornamenti dei criteri. Ovviamente, anche il Centro di gestione dovrebbe eseguire CSA.

Quando un’applicazione ha bisogno di accedere alle risorse di sistema, effettua una chiamata del sistema operativo al kernel. Cisco Security Agent intercetta queste chiamate del sistema operativo e le confronta con la policy di sicurezza memorizzata nella cache. Se la richiesta non viola la policy, viene passata al kernel per l’esecuzione.

Tuttavia, se la richiesta viola la politica di sicurezza, Cisco Security Agent blocca la richiesta e intraprende le azioni seguenti:

- Un messaggio di errore appropriato viene restituito all’applicazione.

- Viene generato un avviso e inviato al Management Center per Cisco Security Agent.

Cisco Security Agent mette in correlazione questa particolare chiamata del sistema operativo con le altre chiamate effettuate da tale applicazione o processo e mette in correlazione questi eventi per rilevare attività dannose.