Per impostazione predefinita, un host può comunicare solo con quegli host che sono membri della stessa VLAN. Per modificare questo comportamento predefinito e consentire la comunicazione tra diverse VLAN, è necessario un router o uno switch di livello 3. Impareremo entrambi gli approcci iniziando con l’approccio router.

Il router deve supportare il trunking ISL o 802.1Q su un’interfaccia FastEthernet o GigabitEthernet per eseguire il routing tra diverse VLAN. L’interfaccia del router è suddivisa in interfacce logiche chiamate sottointerfacce , una per ciascuna VLAN. Da un’interfaccia FastEthernet o GigabitEthernet sul router, è possibile impostare l’interfaccia per eseguire il trunking con il comando di incapsulamento:

R1>enable

R1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#interface FastEthernet0/0.10

R1(config-subif)#encapsulation ?

dot1Q IEEE 802.1Q Virtual LAN

R1(config-subif)#encapsulation dot1Q ?

<1-4094> IEEE 802.1Q VLAN ID

R1(config-subif)#encapsulation dot1Q 10

Si noti che il router Cisco 2811 denominato R1 supporta solo il trunking 802.1Q. Come abbiamo appreso in precedenza nel capitolo, Cisco si sta allontanando da ISL e hardware più recente come il router ISR (Integrated Services Router) della serie Cisco 2800 non supporta nemmeno ISL.

Abbiamo utilizzato la sottointerfaccia numero 10 che sembra essere lo stesso dell’ID VLAN associato alla sottointerfaccia. È pratica comune fare in modo che il numero della sottointerfaccia corrisponda all’ID VLAN, il che rende la configurazione più prevedibile e aiuta nella configurazione e nella risoluzione dei problemi. Ma è solo un arbitrato e un numero di sottointerfaccia e l’ID VLAN non deve necessariamente corrispondere. Ricordare che il numero di sottointerfaccia è significativo solo a livello locale e non importa quali numeri di sottointerfaccia sono configurati sul router.

Un altro fatto importante sulle VLAN è che ogni VLAN è anche una sottorete IP separata. Sebbene non sia un requisito assoluto disporre di una mappatura uno-a-uno tra VLAN e sottoreti IP, è davvero una buona idea configurare le VLAN come sottoreti separate, quindi è meglio attenersi a questa best practice.

Per assicurarci di essere completamente preparati per configurare il routing tra VLAN, esamineremo in dettaglio due diversi esempi di configurazione.

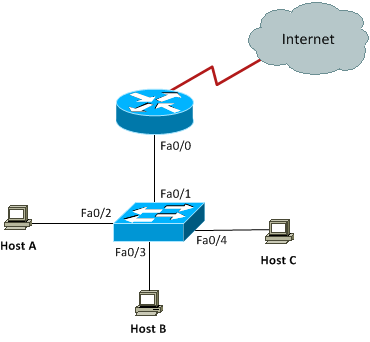

Iniziamo osservando la figura che segue e leggendo la configurazione di router e switch fornita per la figura.

Figura 7-11 Esempio di instradamento tra VLAN 1

Le interfacce dello switch hanno i seguenti ruoli:Fa0 / 1: trunk dot1q

Fa0 / 2, Fa0 / 3: VLAN 10

Fa0 / 4: VLAN 20

Sul router, creare due sottointerfacce, una per ciascuna VLAN, facendo corrispondere il numero di sottointerfaccia con l’ID VLAN associato alla sottointerfaccia. Ogni VLAN ha la propria sottorete IP e gli indirizzi IP sono configurati per le sottointerfacce. Si noti che non abbiamo configurato alcun indirizzo IP per l’interfaccia fisica sul router. Questa è la configurazione standard router-on-a-stick per il routing tra VLAN:

R1#conf term

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#interface Fa0/0.10

R1(config-subif)#encapsulation dot1q 10

R1(config-subif)#ip address 192.168.10.1 255.255.255.0

R1(config-subif)#interface Fa0/0.20

R1(config-subif)#encapsulation dot1q 20

R1(config-subif)#ip address 192.168.20.1 255.255.255.0

Essendo arrivato a questo punto nei tuoi studi CCNA, dovresti essere in grado di capire quali sottoreti IP vengono utilizzate guardando la configurazione del router. Puoi vedere che stiamo usando 192.168.10.0/24 con VLAN 10 e 192.168.20.0/24 con VLAN 20. E guardando la configurazione dello switch, puoi vedere che le interfacce FastEthernet0 / 2 e FastEthernet0 / 3 sono in VLAN 10 e l’interfaccia FastEthernet0 / 4 è in VLAN 20. Ciò significa che l’host A e l’host B sono nella VLAN 10 e l’host C è nella VLAN 20.

SW1>enable

SW1#conf term

Enter configuration commands, one per line. End with CNTL/Z.

SW1(config)#interface Fa0/2

SW1(config-if)#switchport access vlan 10

SW1(config-if)#switchport mode access

SW1(config-if)#interface Fa0/3

SW1(config-if)#switchport access vlan 10

SW1(config-if)#switchport mode access

SW1(config-if)#interface Fa0/4

SW1(config-if)#switchport access vlan 20

SW1(config-if)#switchport mode access

Stiamo configurando gli indirizzi IP sugli host manualmente o staticamente come di seguito:

Host A

IP Address 192.168.10.2

Subnet Mask 255.255.255.0

Default Gateway 192.168.10.1

Host B

IP Address 192.168.10.3

Subnet Mask 255.255.255.0

Default Gateway 192.168.10.1

Host C

IP Address 192.168.20.2

Subnet Mask 255.255.255.0

Default Gateway 192.168.20.1

Gli host possono avere qualsiasi indirizzo IP nell’intervallo di sottorete, ma ho semplicemente scelto i primi indirizzi IP disponibili dopo l’indirizzo del gateway predefinito per rendere la configurazione più semplice e prevedibile. Tieni sempre presente che le configurazioni più facili da leggere e prevedere sono sempre più facili da mantenere e risolvere i problemi anche da un punto di vista pratico.

Ora, sempre utilizzando la figura come riferimento, passiamo ai comandi necessari per configurare l’interfaccia dello switch Fa0 / 1 per stabilire un collegamento con il router e fornire la comunicazione inter-VLAN utilizzando l’incapsulamento IEEE 802.1q. Tieni presente che ho usato uno switch Cisco 3560 qui ei comandi possono variare leggermente a seconda del modello di switch con cui stai lavorando.

SW1#conf term

Enter configuration commands, one per line. End with CNTL/Z.

SW1(config)#interface fa0/1

SW1(config-if)#switchport trunk encapsulation ?

dot1q Interface uses only 802.1q trunking encapsulation when trunking

isl Interface uses only ISL trunking encapsulation when trunking

negotiate Device will negotiate trunking encapsulation with peer on

interface

SW1(config-if)#switchport trunk encapsulation dot1q

SW1(config-if)#switchport mode trunk

Come puoi vedere, il nostro switch Cisco 3560 supporta sia IEEE 802.1Q che l’incapsulamento ISL oltre alla modalità di negoziazione che consente di negoziare l’incapsulamento tramite

Dynamic Trunking Protocol (DTP). Abbiamo specificato 802.1Q come protocollo di trunking per eseguire correttamente il trunking con il router. Inoltre, tieni presente che quando creiamo un collegamento trunk come quello appena creato, tutte le VLAN da 1 a 4094 possono passare dati per impostazione predefinita. Tuttavia, è possibile consentire solo un sottoinsieme dell’intervallo di VLAN bloccando gli altri.

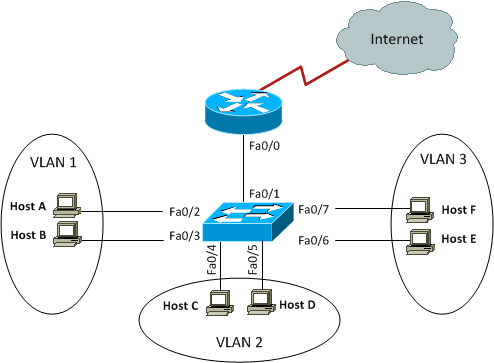

Passiamo al nostro secondo e ultimo esempio di configurazione per il routing inter-VLAN che coinvolge uno scenario un po ‘più complesso, come mostrato nella figura seguente:

Figura 7-12 Esempio 2 di instradamento tra VLAN

Questa figura mostra tre VLAN 1, 2 e 3 con due host in ciascuna di esse. Il router è collegato allo switch utilizzando sottointerfacce sulla porta Fa0 / 1 sullo switch. La porta dello switch che si collega al router è una porta trunk. Le porte dello switch che si collegano ai client sono tutte porte di accesso, non porte trunk. La configurazione dello switch sarebbe simile a questa:

SW1>en

SW1#conf term

Enter configuration commands, one per line. End with CNTL/Z.

SW1(config)#interface fa0/1

SW1(config-if)#switchport mode trunk

SW1(config-if)#int fa0/2

SW1(config-if)#switchport access vlan 1

SW1(config-if)#switchport mode access

SW1(config-if)#int fa0/3

SW1(config-if)#switchport access vlan 1

SW1(config-if)#switchport mode access

SW1(config-if)#int fa0/4

SW1(config-if)#switchport access vlan 2

SW1(config-if)#switchport mode access

SW1(config-if)#int fa0/5

SW1(config-if)#switchport access vlan 2

SW1(config-if)#switchport mode access

SW1(config-if)#int fa0/6

SW1(config-if)#switchport access vlan 3

SW1(config-if)#switchport mode access

SW1(config-if)#int fa0/7

SW1(config-if)#switchport access vlan 3

SW1(config-if)#switchport mode access

Prima di configurare il router, dobbiamo conoscere le sottoreti IP assegnate alle VLAN:

VLAN 1: 172.16.1.16/28

VLAN 2: 172.16.1.32/28

VLAN 3: 172.16.1.48/28

La configurazione del router sarebbe quindi simile a questa:

R1>en

R1#conf term

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#int fa0/0

R1(config-if)#no ip address

R1(config-if)#no shutdown

R1(config-if)#int fa0/0.1

R1(config-subif)#encapsulation dot1q 1

R1(config-subif)#ip address 172.16.1.17 255.255.255.240

R1(config-subif)#int fa0/0.2

R1(config-subif)#encapsulation dot1q 2

R1(config-subif)#ip address 172.16.1.33 255.255.255.240

R1(config-subif)#int fa0/0.3

R1(config-subif)#encapsulation dot1q 3

R1(config-subif)#ip address 172.16.1.49 255.255.255.240

Agli host di ciascuna VLAN verrà assegnato un indirizzo IP dalle sottoreti IP associate alla VLAN e il gateway predefinito sarà l’indirizzo IP assegnato alla

sottointerfaccia esterna in quella VLAN.

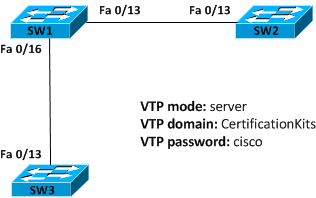

Configurazione VTP

In questa sezione, configureremo VLAN Trunking Protocol (VTP) per la rete commutata mostrata nel diagramma:

Figura 7-13 Esempio di configurazione VTP

Gli switch Cisco sono configurati per essere in modalità server VTP per impostazione predefinita. Il primo passaggio nella configurazione di VTP consiste nell’impostare il nome di dominio VTP che si desidera utilizzare. Il nome di dominio VTP può essere una qualsiasi stringa di caratteri che deve essere configurata su tutti gli switch che devono scambiare tra loro informazioni VLAN su VTP.

Quando crei il dominio VTP, ci sono alcune opzioni che puoi impostare tra cui il nome di dominio, la password, la modalità e l’eliminazione. È possibile impostare tutte queste opzioni utilizzando il comando vtp in modalità di configurazione globale. Nel seguente esempio, imposteremo lo switch SW1 sulla modalità server VTP , il dominio VTP su CertificationKits e la password VTP su cisco :

SW1#conf term

Enter configuration commands, one per line. End with CNTL/Z.

SW1(config)#vtp mode server

Device mode already VTP SERVER.

SW1(config)#vtp domain CertificationKits

Changing VTP domain name from null to CertificationKits

SW1(config)#vtp password cisco

Setting device VLAN database password to cisco

SW1(config)#exit

SW1#

Abbiamo finito con la configurazione di varie opzioni VTP, ma dobbiamo trovare un modo per verificare tale configurazione. Ci sono due comandi molto utili per verificare la configurazione VTP e mostrano lo stato vtp e mostrano la password vtp :

SW1#show vtp status

VTP Version : running VTP1 (VTP2 capable)

Configuration Revision : 0

Maximum VLANs supported locally : 1005

Number of existing VLANs : 9

VTP Operating Mode : Server

VTP Domain Name : CertificationKits

VTP Pruning Mode : Disabled

VTP V2 Mode : Disabled

VTP Traps Generation : Disabled

MD5 digest : 0x60 0xDE 0xD6 0xAC 0x3F 0x23 0xF6 0xC6

Configuration last modified by 10.0.1.1 at 3-1-93 02:07:25

Local updater ID is 0.0.0.0 (no valid interface found)

SW1#show vtp password

VTP Password: cisco

SW1#

L’output precedente mostra che la modalità VTP, il nome di dominio e la password sono stati configurati correttamente. È possibile ricordare che tutti gli switch sono in modalità server VTP per impostazione predefinita e che in realtà è necessario essere in modalità server VTP se si desidera modificare le informazioni VLAN sullo switch.

Andiamo ora agli switch SW2 e SW3 e impostali nel dominio VTP di crazynet. È molto importante tenere presente che il nome di dominio VTP fa distinzione tra maiuscole e minuscole.

SW2#conf term

Enter configuration commands, one per line. End with CNTL/Z.

SW2(config)#vtp mode client

Setting device to VTP CLIENT mode.

SW2(config)#vtp domain crazynet

Changing VTP domain name from null to crazynet

SW2(config)#vtp password cisco

Setting device VLAN database password to cisco

SW2(config)#exit

SW2#show vtp status

VTP Version : running VTP1 (VTP2 capable)

Configuration Revision : 0

Maximum VLANs supported locally : 1005

Number of existing VLANs : 9

VTP Operating Mode : Client

VTP Domain Name : crazynet

VTP Pruning Mode : Disabled

VTP V2 Mode : Disabled

VTP Traps Generation : Disabled

MD5 digest : 0x60 0xDE 0xD6 0xAC 0x3F 0x23 0xF6

0xC6

Configuration last modified by 10.0.1.1 at 3-1-93 02:07:25

Local updater ID is 0.0.0.0 (no valid interface found)

SW2#show vtp password

VTP Password: cisco

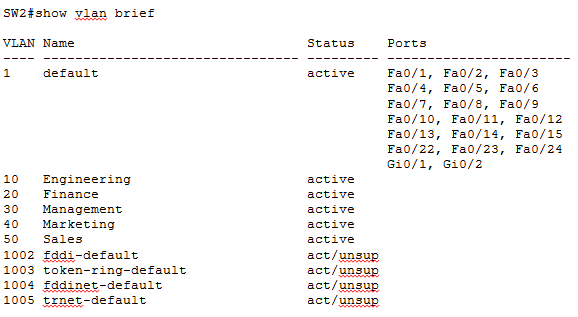

È possibile ripetere la stessa configurazione su SW3 per completare la configurazione su tutti e tre gli interruttori. Ora che tutti i nostri switch sono impostati sullo stesso dominio VTP e password, è il momento di verificare se la nostra configurazione VTP raggiunge ciò che dovrebbe ottenere. Ricorderai che l’obiettivo principale di VTP è quello di essere in grado di creare VLAN solo sul server VTP e lasciare che le informazioni VLAN si propaghino ai client VTP tramite annunci VTP. Abbiamo creato alcune VLAN su SW1 in precedenza e dovrebbero essere annunciate agli switch client VTP SW2 e SW3 se VTP funziona come previsto. Questo può essere facilmente verificato utilizzando il buon vecchio comando show vlan brief sugli interruttori SW2 e SW3:

Come puoi vedere cinque nuove VLAN sono presenti su SW2 anche se non abbiamo mai fatto alcuna configurazione VLAN su SW2. Queste VLAN sono state apprese dal server VTP SW1 tramite annunci VTP. Potresti aver notato nell’output sopra che sebbene SW2 abbia appreso nuove VLAN tramite VTP, nessuna porta dello switch è ancora assegnata a queste nuove VLAN. Tieni ben chiaro che VTP pubblicizza solo le informazioni VLAN; non può annunciare le assegnazioni delle porte VLAN. Le singole porte dello switch devono essere assegnate manualmente alle VLAN desiderate su tutti gli switch.

Potatura VTP

Le VLAN sono un modo efficiente per preservare la larghezza di banda localizzando trasmissioni, multicast e frame unicast. I protocolli di trunking VLAN hanno lo scopo fondamentale di rendere la gestione delle VLAN centralizzata e più efficiente. Ma VTP ha una piccola caratteristica elegante che ci offre un modo per preservare ulteriormente la larghezza di banda all’interno di una VLAN. Questa caratteristica è chiamata potatura. Gli switch abilitati per l’eliminazione VTP inviano trasmissioni solo a quei collegamenti trunk che effettivamente devono contenere le informazioni. Spieghiamo un po ‘: se SW1 non ha porte assegnate a VLAN 2 e c’è una trasmissione generata nella VLAN 2, quella trasmissione non attraverserebbe il collegamento trunk da uno switch connesso a SW1. In altre parole, altri switch collegati a SW1 non invierebbero alcuna trasmissione generata in una VLAN specifica a SW1 se SW1 non ha una porta assegnata a quella VLAN, se l’eliminazione VTP è abilitata.

Quando abilitiamo l’eliminazione su un server VTP, lo abiliti effettivamente per l’intero dominio VTP. Per impostazione predefinita, solo le VLAN da 2 a 1001 sono idonee per l’eliminazione, ma la VLAN 1 non può essere eliminata perché è la VLAN amministrativa predefinita. Lo sfoltimento VTP è disabilitato per impostazione predefinita, ma è una buona idea abilitarlo per risparmiare un po ‘di larghezza di banda. E sai una cosa, la configurazione è sorprendentemente semplice:

SW1#conf term

Enter configuration commands, one per line. End with CNTL/Z.

SW1(config)#vtp pruning

Pruning switched on

SW1(config)#exit

SW1#

Il comando show vtp status può ancora essere utilizzato per trovare lo stato di eliminazione VTP attualmente configurato:

SW1#show vtp status

VTP Version : running VTP1 (VTP2 capable)

Configuration Revision : 8

Maximum VLANs supported locally : 1005

Number of existing VLANs : 9

VTP Operating Mode : Server

VTP Domain Name : CertificationKits

VTP Pruning Mode : Enabled

VTP V2 Mode : Disabled

VTP Traps Generation : Disabled

MD5 digest : 0x60 0xDE 0xD6 0xAC 0x3F 0x23 0xF6

0xC6

Configuration last modified by 10.0.1.1 at 3-1-93 02:07:25

Local updater ID is 0.0.0.0 (no valid interface found)

Possiamo fare una verifica simile su SW2:

SW2#show vtp status

VTP Version : running VTP1 (VTP2 capable)

Configuration Revision : 8

Maximum VLANs supported locally : 1005

Number of existing VLANs : 10

VTP Operating Mode : Client

VTP Domain Name : CertificationKits

VTP Pruning Mode : Enabled

VTP V2 Mode : Disabled

VTP Traps Generation : Disabled

MD5 digest : 0xFE 0x30 0x2D 0xC4 0xDE 0x08 0xBA 0x01

Configuration last modified by 10.10.30.1 at 3-1-93 05:00:00

SW2#

Ora, se emettiamo il comando show interface trunk su SW2, scopriamo alcuni fatti interessanti che supportano la nostra comprensione dell’eliminazione VTP.

SW2#show interface trunk

Port Mode Encapsulation Status Native vlan

Fa0/13 on isl trunking 1

Port Vlans allowed on trunk

Fa0/13 1-4094

Port Vlans allowed and active in management domain

Fa0/13 1,10,20,30,40,50

Port Vlans in spanning tree forwarding state and not pruned

Fa0/13 1

Poiché non ci sono porte switch assegnate a nessuna delle VLAN 10, 20, 30, 40 e 50 su SW2, tutte queste VLAN sono state eliminate come mostrato nell’output in grigio sopra. Non è possibile eliminare la VLAN1 come VLAN amministrativa e lo stesso si riflette nell’output.