Per apprezzare la necessità di LAN virtuali, consideriamo come le LAN verrebbero costruite senza switch utilizzando solo hub. Come saprai, gli hub sono dispositivi di livello 1 senza alcuna intelligenza e in genere inoltrano il frame ricevuto su una porta a tutte le altre porte indipendentemente dal tipo di frame. È un dato di fatto a loro non importa quale sia il contenuto del frame e lo stesso trattamento è riservato ai frame unicast, multicast e broadcast. Di conseguenza, il set di dispositivi collegati a un hub si trova nello stesso dominio di collisione il che significa che due dispositivi collegati a un hub non possono trasmettere contemporaneamente senza causare una collisione. Il meccanismo Carrier Sense Multiple Access / Collision Detection (CSMA / CD) di Ethernet è al lavoro nelle reti costruite con hub. Poiché tutti i dispositivi si trovano nello stesso dominio di collisione, si verifica un calo delle prestazioni poiché sempre più dispositivi sono collegati allo stesso hub e iniziano a verificarsi più collisioni.

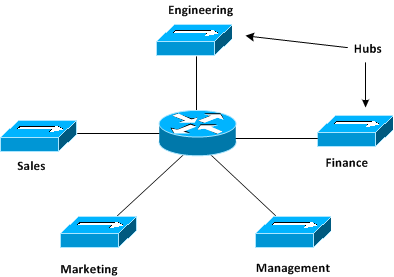

Supponiamo di avere cinque LAN fisiche nella nostra organizzazione: Ingegneria, Finanza, Gestione, Marketing e Vendite, ciascuna appartenente a un reparto che deve essere connesso allo stesso router che fornisce la connettività Wide Area Network (WAN). Ecco come questa rete può essere costruita utilizzando solo gli hub.

Figura 7-4 LAN fisiche

Si noti che le reti aziendali non utilizzano più hub e sono costruite esclusivamente con switch. Ma analizzare la rete di cui sopra costruita con hub ci consentirebbe di apprezzare i vantaggi che gli switch portano. Innanzitutto c’è un hub per ogni LAN fisica e tutti i dispositivi in quella LAN fisica sono cablati allo stesso hub mentre ogni hub stesso è connesso a un’interfaccia separata sul router. Inoltre, esiste una sottorete IP per ogni LAN fisica e qualsiasi dispositivo connesso a quella LAN deve avere un indirizzo IP in quella sottorete IP. L’interfaccia del router su una certa LAN fisica ha anche un indirizzo IP nella sottorete IP per quella LAN. Gli host nella LAN fisica hanno l’indirizzo IP del router impostato come gateway predefinito. In questo progetto, se è necessario aggiungere un altro dispositivo in una LAN fisica, dire Ingegneria,basta collegarlo all’hub Engineering e assegnargli un indirizzo IP dalla sottorete IP per Engineering LAN.

Ci sono alcuni difetti in questo design. Innanzitutto ci sono limitazioni su dove è possibile posizionare fisicamente i dispositivi su una determinata LAN a causa della lunghezza massima limitata del cavo supportata dagli standard di cablaggio Ethernet. Supponiamo che ci sia un nuovo dipendente nel dipartimento di ingegneria che deve essere connesso alla LAN di ingegneria ma non c’è spazio fisico nel dipartimento di ingegneria per fare spazio al nuovo dipendente. C’è molto spazio nel reparto vendite e il nuovo impiegato di ingegneria è invece fatto sedere nel reparto vendite. Ora, l’ufficio commerciale si trova in un altro angolo dell’edificio e non è possibile collegare il nuovo dipendente di Engineering all’hub di Engineering per il semplice fatto che la distanza supera la lunghezza massima consentita del cavo.Il nuovo impiegato di Engineering è invece collegato all’hub di vendita ma questo ha alcuni effetti collaterali indesiderati. Il dipendente Engineering è ora sulla LAN di vendita e può accedere a tutte le risorse sulla LAN di vendita come i server che devono essere visibili solo agli addetti alle vendite. Si tratta di un problema di sicurezza in quanto i criteri dell’organizzazione possono impedire ai dipendenti di altri reparti di accedere ai documenti e ai dati di vendita. Inoltre, il nuovo impiegato di Engineering verrebbe tagliato fuori dalle risorse sulla LAN di Engineering che potrebbero impedirgli di svolgere efficacemente il suo lavoro. Nelle prossime sezioni vedremo come le LAN virtuali nelle reti costruite con switch anziché hub forniscano mezzi per prevenire problemi come questo pur consentendo la mobilità fisica. Il design che ho appena descritto, sebbene oggi obsoleto, ha funzionato bene per diversi anni nonostante i suoi limiti.

In una LAN Ethernet, un insieme di dispositivi che ricevono una trasmissione inviata da qualsiasi altro dispositivo è chiamato dominio di trasmissione . Abbiamo appena appreso nell’ultima sezione, uno switch inoltra semplicemente tutte le trasmissioni su tutte le interfacce, tranne l’interfaccia su cui ha ricevuto il frame. Di conseguenza, tutte le interfacce su un singolo switch si trovano nello stesso dominio di trasmissione. Inoltre, se uno switch si connette anche ad altri switch, anche le interfacce su tali switch si trovano nello stesso dominio di trasmissione. Sugli switch che non hanno il concetto di LAN virtuali (VLAN), l’intera rete commutata è una grande rete piatta che comprende un singolo dominio di trasmissione.

Una VLAN è semplicemente un sottoinsieme di porte switch configurate per essere nello stesso dominio di trasmissione. Le porte dello switch possono essere raggruppate in diverse VLAN su un singolo switch e anche su più switch interconnessi. Creando più VLAN, gli switch creano più domini di trasmissione. In questo modo, una trasmissione inviata da un dispositivo in una VLAN viene inoltrata a tutti gli altri dispositivi nella stessa VLAN; tuttavia la trasmissione non viene inoltrata ai dispositivi nelle altre VLAN. Le VLAN forniscono efficienza della larghezza di banda perché le trasmissioni, i multicast e gli unicast sconosciuti sono limitati alle singole VLAN e forniscono anche sicurezza poiché un host su una VLAN non può comunicare direttamente con un host su un’altra VLAN.

Concetto di esame: una VLAN è semplicemente un insieme di porte switch definite dall’amministratore che si trovano nello stesso dominio di trasmissione. Il nuovo esame CCNA ha un sacco di domande sui concetti VLAN, quindi capiscili dentro e fuori.

Concetto di esame: una VLAN è semplicemente un insieme di porte switch definite dall’amministratore che si trovano nello stesso dominio di trasmissione. Il nuovo esame CCNA ha un sacco di domande sui concetti VLAN, quindi capiscili dentro e fuori.

Poiché un collegamento trunk può trasportare molte VLAN, uno switch deve identificare i frame con le VLAN associate quando vengono inviati e ricevuti su un collegamento trunk. L’identificazione del frame assegna un numero univoco definito dall’utente a ciascun frame trasportato su un collegamento trunk. Questo numero VLAN è anche chiamato ID VLAN e poiché ogni frame viene trasportato su un collegamento trunk, tale identificatore univoco viene inserito nell’intestazione del frame. Man mano che ogni switch lungo il percorso riceve questi frame, l’identificatore viene esaminato per determinare a quale VLAN appartengono i frame e quindi viene rimosso. Il campo ID VLAN contiene un valore a 15 bit e come tale l’intervallo di ID VLAN possibili è 0 – 4095. Gli ID VLAN di 0 e 4095 non vengono utilizzati e l’intervallo utilizzabile di ID VLAN è quindi 1 – 4094. Per impostazione predefinita, tutti le porte su uno switch Cisco sono assegnate alla VLAN 1.La VLAN 1 è anche chiamata VLAN di gestione e il traffico del piano di controllo appartiene alla VLAN 1.

Le migliori pratiche consigliate da Cisco impongono l’utilizzo di una sottorete IP separata per ciascuna VLAN. In poche parole, i dispositivi in una singola VLAN si trovano in genere anche nella stessa sottorete IP. Il livello 2 consente di inoltrare i frame tra i dispositivi sulla stessa VLAN, ma non inoltra i frame tra i dispositivi in diverse VLAN. Per poter inoltrare frame tra due diverse VLAN, è necessario uno switch multilayer o un router. Tratteremo questo in modo più dettagliato in una sezione successiva del capitolo.

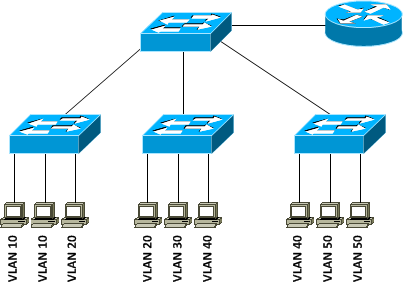

Ora, vediamo come possiamo costruire la stessa rete utilizzando switch invece che hub e quali vantaggi ci portano gli switch. La Tabella 7-1 elenca gli ID VLAN corrispondenti ai reparti dell’organizzazione e alle sottoreti IP associate a ciascuna VLAN. Esiste una diversa sottorete IP assegnata a ciascuna VLAN e se si guarda attentamente il terzo ottetto del numero della sottorete IP è lo stesso dell’ID VLAN. È solo un numero arbitrario per rendere il design facilmente comprensibile e consentirci di concentrarci maggiormente sui concetti piuttosto che sui numeri specifici utilizzati. Il router ha una connessione Wide Area Network (WAN) e fornisce due importanti funzioni: connettività WAN e instradamento inter-VLAN per abilitare la comunicazione tra due diversi reparti o VLAN. Come si può vedere nella Figura 7-6, i dispositivi appartenenti alle VLAN 20 e 40 sono collegati a più di uno switch.Le VLAN eliminano la restrizione di dover connettere dispositivi appartenenti alla stessa LAN allo stesso dispositivo pur fornendo l’isolamento del traffico al livello 2. In altre parole, le VLAN possono estendersi su più switch con porte switch appartenenti alla stessa VLAN esistenti su switch diversi. Questo è uno dei numerosi vantaggi offerti dagli switch alle reti locali. Inoltre, se vogliamo aggiungere un altro dispositivo per dire la VLAN di ingegneria e vogliamo localizzare il nuovo utente in una posizione diversa dal reparto di ingegneria, può essere semplicemente realizzato collegando il nuovo dispositivo allo switch più vicino e assegnando la porta dello switch a la VLAN tecnica. Confrontalo con la situazione simile nella rete costruita con hub e apprezzerai che la rete diventa più flessibile senza sacrificare la sicurezza o l’isolamento del traffico.Il router fornisce il routing inter-VLAN in questo scenario, ma la stessa funzionalità può essere ottenuta anche utilizzando uno switch di livello 3 come Cisco 3560.

Tabella 7-1 VLAN corrispondenti ai dipartimenti organizzativi

| ID VLAN | Nomi | Sottorete IP |

| 10 | Ingegneria | 192.168.10.0/24 |

| 20 | Finanza | 192.168.20.0/24 |

| 30 | Gestione | 192.168.30.0/24 |

| 40 | Marketing | 192.168.40.0/24 |

| 50 | I saldi | 192.168.50.0/24 |

Figura 7-6 Gli switch che utilizzano le VLAN rimuovono i confini fisici

Appartenenza a VLAN

Una delle attività che un amministratore di sistema deve eseguire durante la creazione delle VLAN è assegnare le porte o le interfacce dello switch a ciascuna VLAN. Ci sono due modi in cui le interfacce dello switch possono essere assegnate alle VLAN e questo dà origine a due diversi tipi di VLAN: statica e dinamica. Nel caso di VLAN statiche, ogni porta dello switch viene assegnata staticamente a una VLAN specifica e qualsiasi host connesso a quella switchport farà automaticamente parte di quella VLAN. Questo tipo di VLAN è statico perché le singole porte dello switch sono allocate in modo permanente a VLAN specifiche. Le VLAN in questo caso sono legate alle porte dello switch e non a ciò che è connesso a tali porte dello switch. Nel caso di VLAN dinamiche, tuttavia, tutti gli indirizzi hardware dei dispositivi host vengono assegnati in un database in modo che lo switch possa essere configurato per assegnare dinamicamente le VLAN ogni volta che un host è connesso a uno switch.In questo caso la VLAN è legata agli indirizzi hardware o agli indirizzi MAC degli host e non per cambiare porta. Un host il cui indirizzo MAC è legato a una determinata VLAN farebbe parte di quella VLAN indipendentemente dalla porta dello switch a cui è connesso. Le VLAN statiche sono più facili da creare rispetto alle VLAN dinamiche perché non è necessario documentare gli indirizzi hardware di tutti gli host che potrebbero essere connessi alla LAN e quindi memorizzarli in un database sullo switch. Tratterò sia le VLAN statiche che quelle dinamiche nelle prossime sezioni.Le VLAN statiche sono più facili da creare rispetto alle VLAN dinamiche perché non è necessario documentare gli indirizzi hardware di tutti gli host che potrebbero essere connessi alla LAN e quindi memorizzarli in un database sullo switch. Tratterò sia le VLAN statiche che quelle dinamiche nelle prossime sezioni.Le VLAN statiche sono più facili da creare rispetto alle VLAN dinamiche perché non è necessario documentare gli indirizzi hardware di tutti gli host che potrebbero essere connessi alla LAN e quindi memorizzarli in un database sullo switch. Tratterò sia le VLAN statiche che quelle dinamiche nelle prossime sezioni.

VLAN statiche

Il metodo più comune e diretto per creare VLAN sono le VLAN statiche e queste sono anche più sicure delle VLAN dinamiche. La sicurezza dipende dal fatto che le VLAN vengono associate manualmente alle porte dello switch in base alla configurazione dello switch e queste associazioni VLAN vengono sempre mantenute a meno che l’assegnazione della porta non venga modificata manualmente.

La configurazione della VLAN statica è piuttosto semplice e funziona molto bene nella maggior parte degli ambienti di rete aziendali in cui la mobilità degli utenti è limitata e controllata. Gli endpoint sono generalmente costituiti da computer desktop, stampanti e server che sono cablati in modo permanente per cambiare le porte. È opportuno associare le VLAN per cambiare le porte in un tale ambiente.

VLAN dinamiche

La VLAN dinamica basa l’assegnazione della VLAN su indirizzi hardware (MAC), protocolli o persino applicazioni che creano VLAN dinamiche. Consideriamo un caso specifico in cui gli indirizzi MAC sono stati inseriti in un’applicazione di gestione VLAN centralizzata e si collega un nuovo nodo a uno switch. Se il nodo è collegato a una porta dello switch non assegnata, il database di gestione della VLAN può cercare l’indirizzo hardware ed assegnare e configurare la porta dello switch nella VLAN corretta. Ciò semplifica notevolmente la configurazione e la gestione perché se un utente si sposta in una nuova posizione e collega il nodo a una nuova porta dello switch, lo switch lo assegnerà automaticamente alla VLAN corretta. È possibile perché l’assegnazione della VLAN è legata agli indirizzi hardware dei nodi piuttosto che alle porte dello switch fisico. Ma questa facilità di gestione delle VLAN e mobilità degli utenti ha un costo:devi fare molto più lavoro inizialmente annotando gli indirizzi hardware di tutti i nodi che dovrebbero essere collegati alla LAN e impostare il database VLAN di conseguenza.

Concetto dell’esame: il traffico del piano di controllo come i protocolli VTP, CDP, DTP e PAgP viene sempre inviato nella VLAN 1 attraverso un collegamento trunk tra due switch Cisco.

Concetto dell’esame: il traffico del piano di controllo come i protocolli VTP, CDP, DTP e PAgP viene sempre inviato nella VLAN 1 attraverso un collegamento trunk tra due switch Cisco.