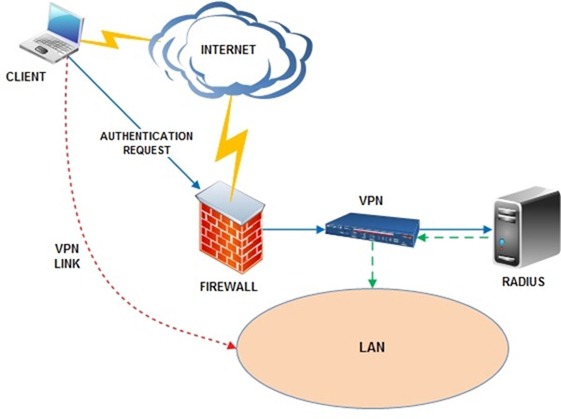

L’autenticazione RADIUS in Active Directory può essere effettuata tramite il servizio Network Policy Services (NPS) presente in Windows Server 2008 R2 utile ad esempio per le autenticazioni VPN client.

In un ambiente Active Directory è possibile configurare l’autenticazione tramite RADIUS utilizzando gli account già presenti nella rete configurando opportunamente il servizio NPS.

Installazione del servizio NPS

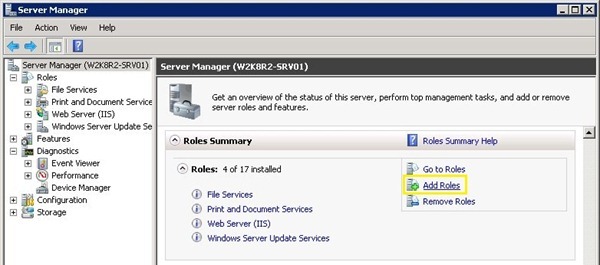

Prima operazione da eseguire è l’installazione del servizio sul server Windows 2008 R2. Accedere al Server Manager e cliccare sulla voce Add Roles per aggiungere la nuova funzione al server.

Cliccare su Next.

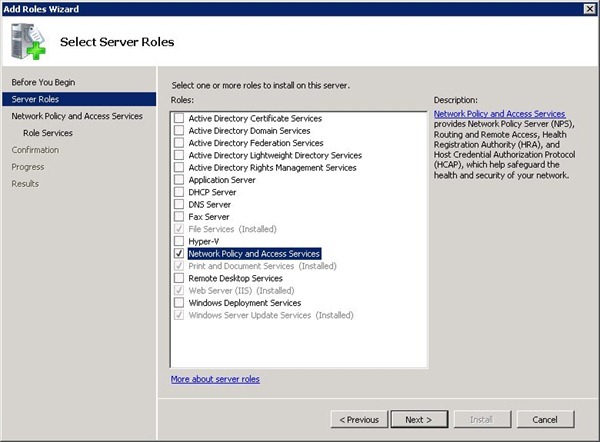

Selezionare la voce Network Policy and Access Services e cliccare su Next.

Click su Next.

Selezionare l’opzione Network Policy Server e cliccare su Next.

Per effettuare l’installazione del servizio, cliccare sul bottone Install.

Le componenti del servizio sono installate nel server.

Al termine della procedura viene visualizzato il risultato dell’installazione effettuata. Cliccare sul bottone Close per chiudere la finestra.

Il servizio è ora installato nel server ma deve essere configurato per la sua corretta funzionalità.

Configurazione di NPS

Accedere al servizio tramite Start > Administrative Tools > Network Policy Server.

Creare un nuovo client cliccando con il tasto destro del mouse sulla voce RADIUS Client e selezionare la voce New.

Nel pannello Settings, abilitare il client attivando l’opzione Enable this RADIUS client. Assegnare un Friendly Name e l’Address (IP or DNS) del server/router VPN. Per la creazione dello shared secret per la comunicazione RADIUS <-> Server VPN utilizzare l’opzione Generate per la creazione automatica prestando attenzione alle specifiche del server VPN poichè potrebbe non accettare una stringa così lunga. Utilizzare l’opzione Manual per l’inserimento manuale della stringa.

Cliccando su Advanced selezionare come Vendor name l’opzione RADIUS Standard salvo diversa indicazione del produttore del server VPN.

Creato il client RADIUS, dalla schermata principale di NPS, cliccare con il tasto destro del mouse la voce Network Policies e selezionare l’opzione New per creare una nuova policy.

Nel campo Policy Name specificare il nome della nuova policy. Lasciare il campo Type of network access server al valore di default Unspecified. Cliccare su Next per proseguire.

Cliccare sul bottone Add per specificare quali condizioni sono valutate nella fase di autenticazione.

Se l’account viene autenticato in base alla membership di un gruppo Active Directory, selezionare la voce Windows Groups e cliccare sul bottone Add.

Cliccare sul bottone Add Groups per selezionare il gruppo AD desiderato.

Inserire il gruppo AD e cliccare su OK.

Il gruppo AD selezionato compare ora nella lista dei Windows Groups. Cliccare su OK per proseguire.

Per specificare ulteriori condizioni, cliccare sul bottone Add.

Per limitare le richieste di autenticazione da uno specifico VPN server, selezionare la condizione Client IPv4 Address e cliccare su Add.

Digitare l’IP Address del server VPN e cliccare su OK.

Definite le condizioni richieste, cliccare su Next per proseguire.

Abilitare l’accesso al sistema cliccando sulla voce Access Granted.

Qui è possibile definire il protocollo utilizzato per l’autenticazione. Consultare le specifiche del vendor del server VPN per selezionare i protocolli di autenticazione richiesti. Per eseguire un’autenticazione di tipo EAP, ad esempio, bisogna configurare l’EAP Types cliccando sul bottone Add.

Selezionare il protocollo richiesto e cliccare su OK.

Definiti i protocolli di autenticazione, cliccare sul bottone Next.

Definire eventuali Constraints se richiesti. Click su Next.

Definire tramite la schermata Settings eventuali attributi addizionali richiesti dal server VPN. Ad esempio i firewall Watchguard richiedono l’attributo Filter-ID per l’accesso VPN. Cliccare su Add per aggiungere un nuovo attributo.

Dalla lista attributi selezionare Filter-ID e cliccare su Add.

Cliccare su Add per definire l’informazione richiesta dal server VPN per l’attributo selezionato.

Consultando le istruzioni del vendor del server VPN, inserire l’Attribute Information corretto (L2TP-Users nell’esempio) e cliccare su OK per confermare.

Per eventuali attributi non richiesti, selezionarli e rimuoverli tramite il bottone Remove.

Terminata la configurazione, cliccare sul bottone OK.

Viene visualizzato un riepilogo delle impostazioni effettuate. Cliccare su Finish per terminare la procedura.

Per una corretta elaborazione della policy creata, assicurarsi che sia la prima dell’elenco.

Per il corretto funzionamento dell’autenticazione RADIUS, bisogna registrare il server in Active Directory. Dalla schermata principale di NPS cliccare con il tasto destro la voce NPS (local) e selezionare l’opzione Register server in Active Directory.

Cliccare su OK per confermare l’autorizzazione del server locale in AD.

Cliccare su OK per terminare l’operazione.

La configurazione del server RADIUS è ora completa.

Attivazione autenticazione RADIUS

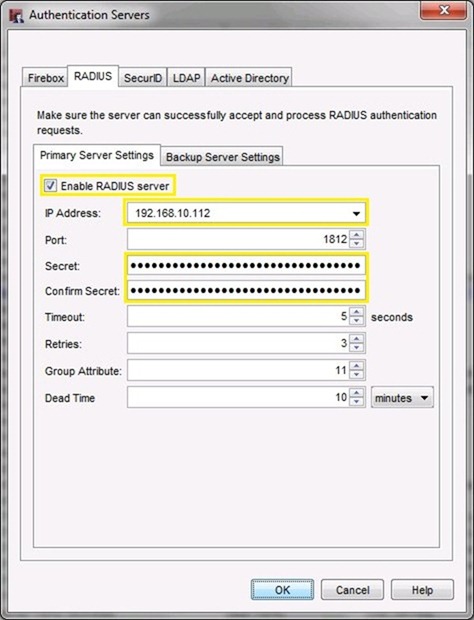

Per abilitare l’autenticazione dei client VPN nel sistema, bisogna configurare l’autenticazione RADIUS nel server VPN.

Abilitare ed inserire l’IP Address corretto del server RADIUS. Digitare lo stesso Shared Secret definito precedentemente. Prestare attenzione che i caratteri inseriti nel campo Secret siano gli stessi definiti nel server RADIUS altrimenti il processo di autenticazione non verrà effettuato correttamente.

Quando si effettua una connessione VPN, il client è autenticato tramite RADIUS consentendo l’accesso alla rete verificando la membership del gruppo in Active Directory come riportato dal log in Windows.

Sempre dal logo è possibile identificare eventuali problemi di autenticazione.

Questa soluzione permette un’efficiente gestione delle autenticazioni dei client remoti garantendo un certo livello di sicurezza della rete.